북한 연계 행위자 ‘Kim’의 유출 덤프를 통해 킴수키(APT43)의 전술·기술·인프라가 드러났다. 남한과 대만을 겨냥한 자격 증명 탈취, GPKI 인증서 유출, AiTM 피싱, NASM 기반 로더와 루트킷 등 심층 침투 능력, 그리고 DPRK-PRC 혼합 운영 양상을 기술·목표·위협 인텔 세 부분으로 분석한다.

Part I: 기술 분석

Part II: 목표 분석

Part III: 위협 인텔리전스 보고서

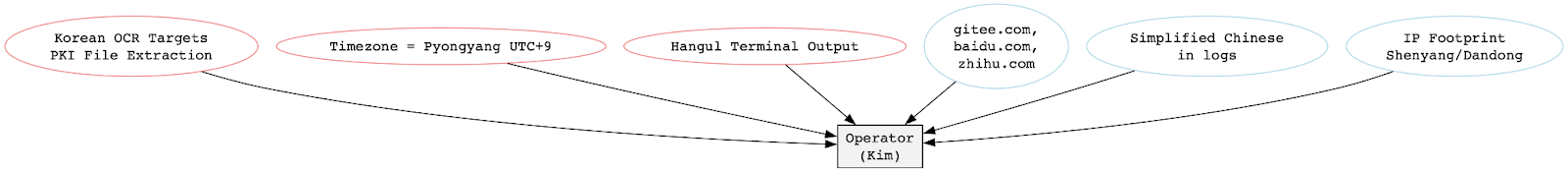

북한 연계 행위자로 귀속된 드문이자 폭로적 성격의 침해 사건(데이터를 덤프한 해커들이 ‘Kim’이라고만 지칭)은 킴수키(APT43)의 전술, 기법, 인프라에 새로운 통찰을 제공한다. 이 행위자의 작전 프로파일은 한국과 대만 네트워크를 대상으로 한 자격 증명 중심의 침입을 보여주며, 중국어 기반 툴링과 인프라, 그리고 가능성 있는 물적 지원이 혼재한다. 배시 히스토리, 피싱 도메인, OCR 워크플로, 컴파일된 스테이저, 루트킷 정황을 포함하는 ‘Kim’ 덤프는 DPRK(북한) 귀속과 중국 자원 활용 사이에 놓인 하이브리드 작전을 반영한다.

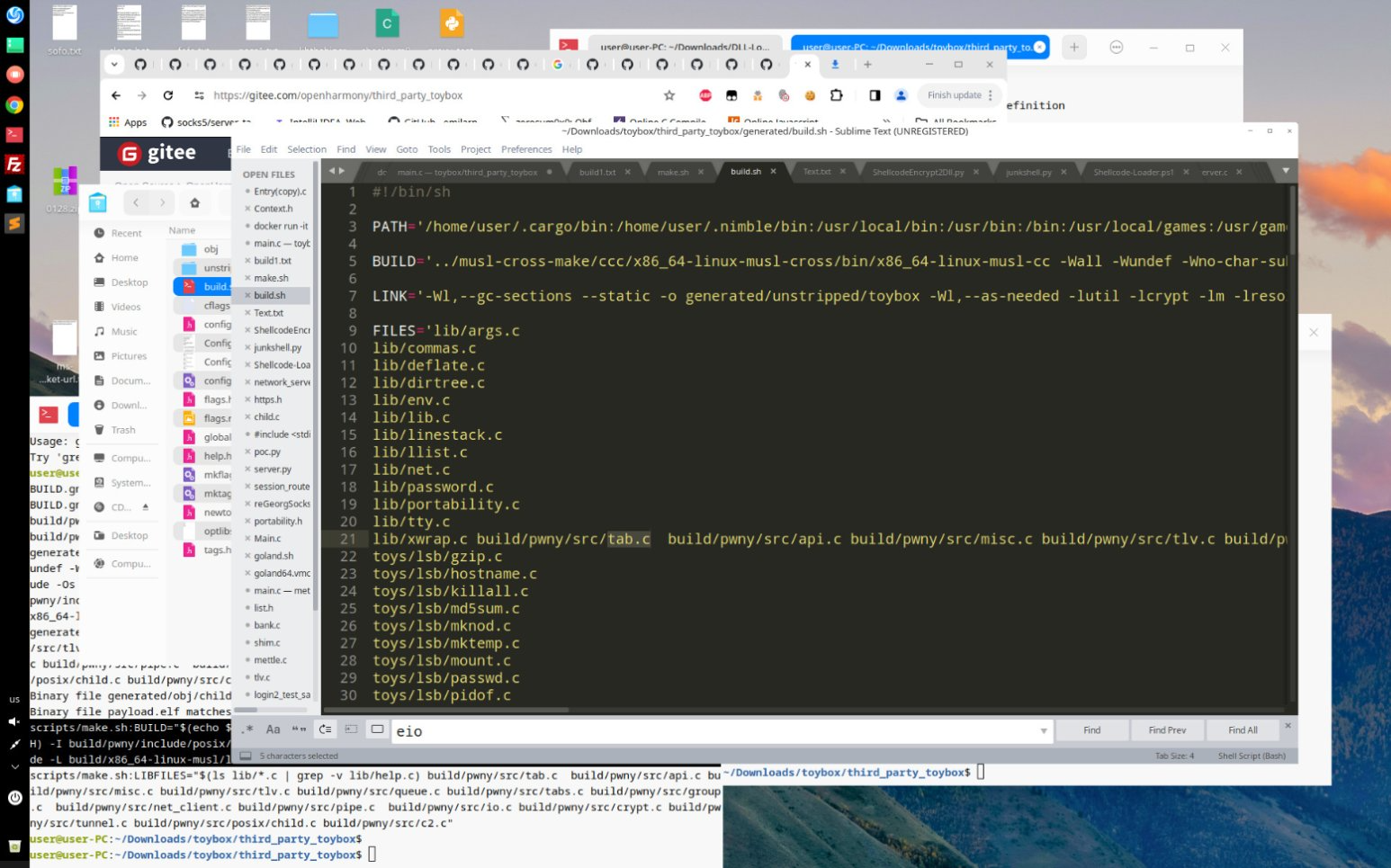

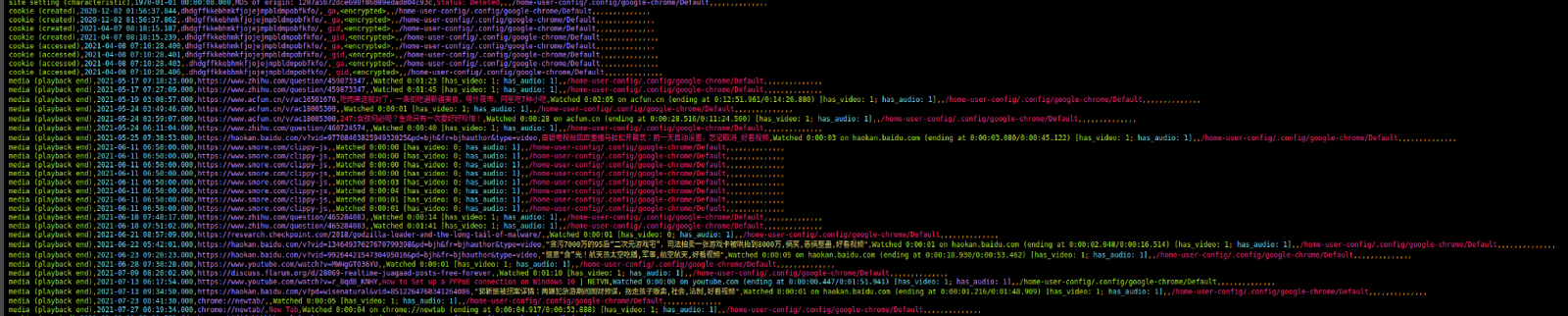

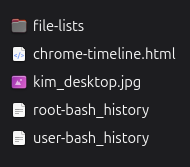

적대 행위자의 데스크톱 VM 스크린샷

이 보고서는 세 부분으로 나뉜다:

이 유출은 김수키/중국(PRC) 활동의 일부만을 보여주지만, 활동의 확장, 행위자 성격, 그리고 한국 정부 시스템 침투의 목표와 성과가 DPRK뿐 아니라 PRC에도 유익할 수 있음을 들여다보게 한다.

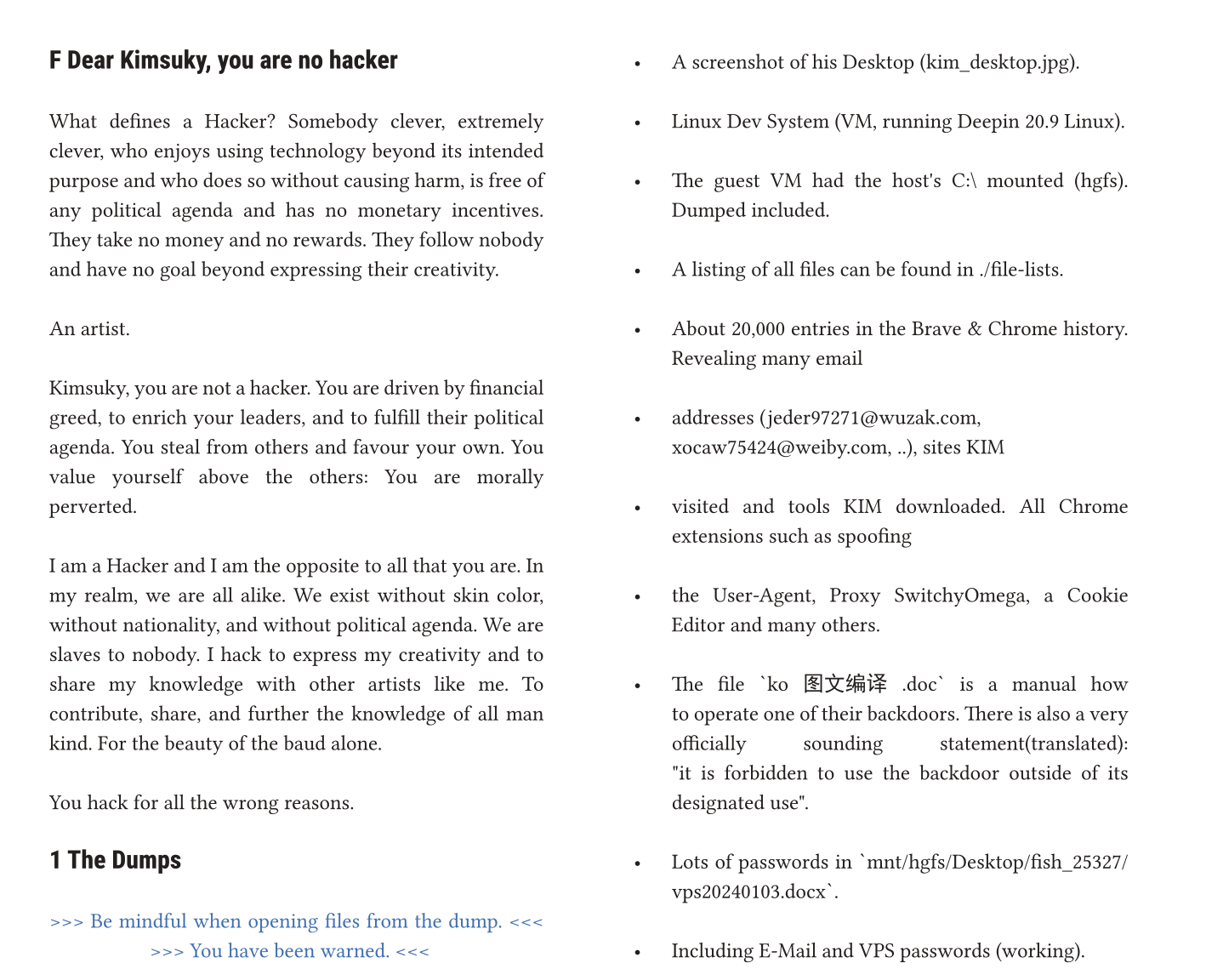

Phrack 기사

분명히, 앞으로 이 덤프에서 더 많은 내용이 나올 것이다. 특히 노출된 자산이 오프라인 처리되지 않아 여전히 접근 가능한 경우, 혹은 다른 이들이 추가 분석을 위해 자산을 복제했을 경우 그러하다. 새로운 정보가 나타나면 추후에 다시 다룰 수 있다.

‘Kim’ 오퍼레이터에 귀속된 유출 데이터셋은 북한 정렬 사이버 작전을 독특하게 ‘운용’ 관점에서 보여준다. 터미널 히스토리 파일에는 NASM(Netwide Assembler)을 사용한 악성코드 개발 흔적이 담겨 있는데, 이는 커스텀 로더와 인젝션 도구에 주로 쓰이는 저수준 셸코드 엔지니어링 선택과 일치한다. 이 로그는 정적인 포렌식 산출물이 아니라, 반복적인 컴파일 및 정리 과정을 보여주는 활성 명령줄 히스토리로, 공격자가 도구 조립에 직접 관여했음을 시사한다.

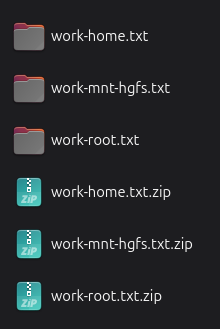

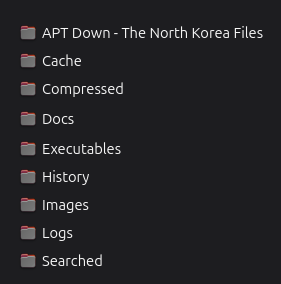

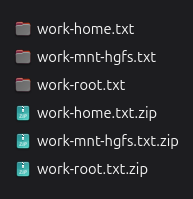

덤프 파일 목록

동시에 오퍼레이터는 한국의 공인인증(PKI) 표준과 VPN 구축 관련 민감한 한국어 PDF에 대해 OCR(광학 문자 인식) 명령을 실행했다. 이는 위장, 자격 증명 위조, 내부 도구 모방에 활용할 수 있는 구조화된 언어·설정을 추출하려는 시도로 보인다.

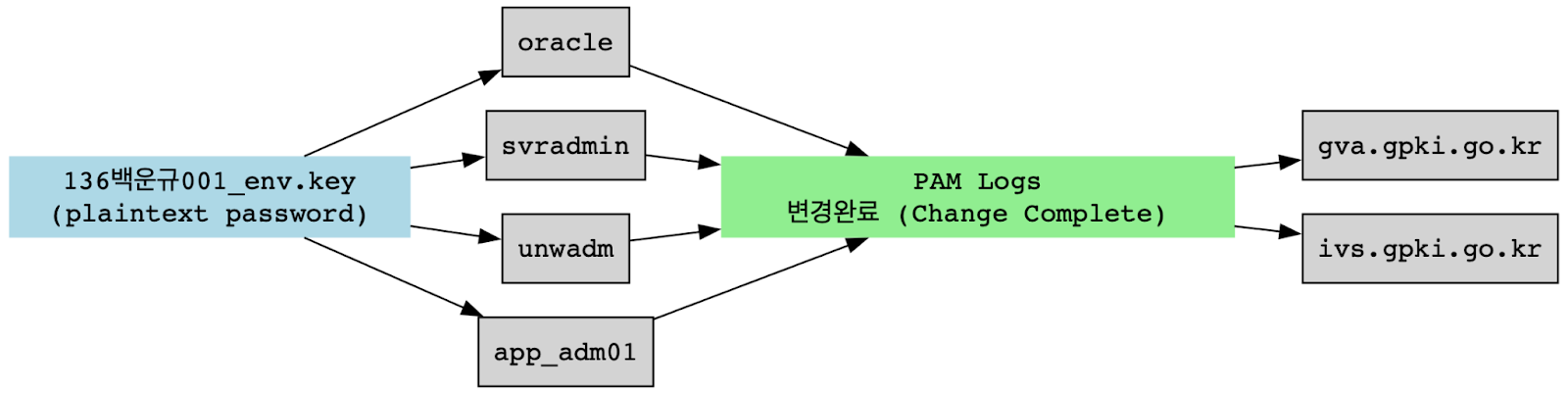

PAM(Privileged Access Management) 로그도 함께 노출되어 비밀번호 변경과 관리 계정 사용의 타임라인을 보여준다. 로그에는 한국어 문자열 ‘변경완료’가 다수 태그되어 있으며, oracle, svradmin, app_adm01 같은 고권한 계정이 반복적으로 등장해 핵심 시스템에 대한 지속적 접근을 시사한다.

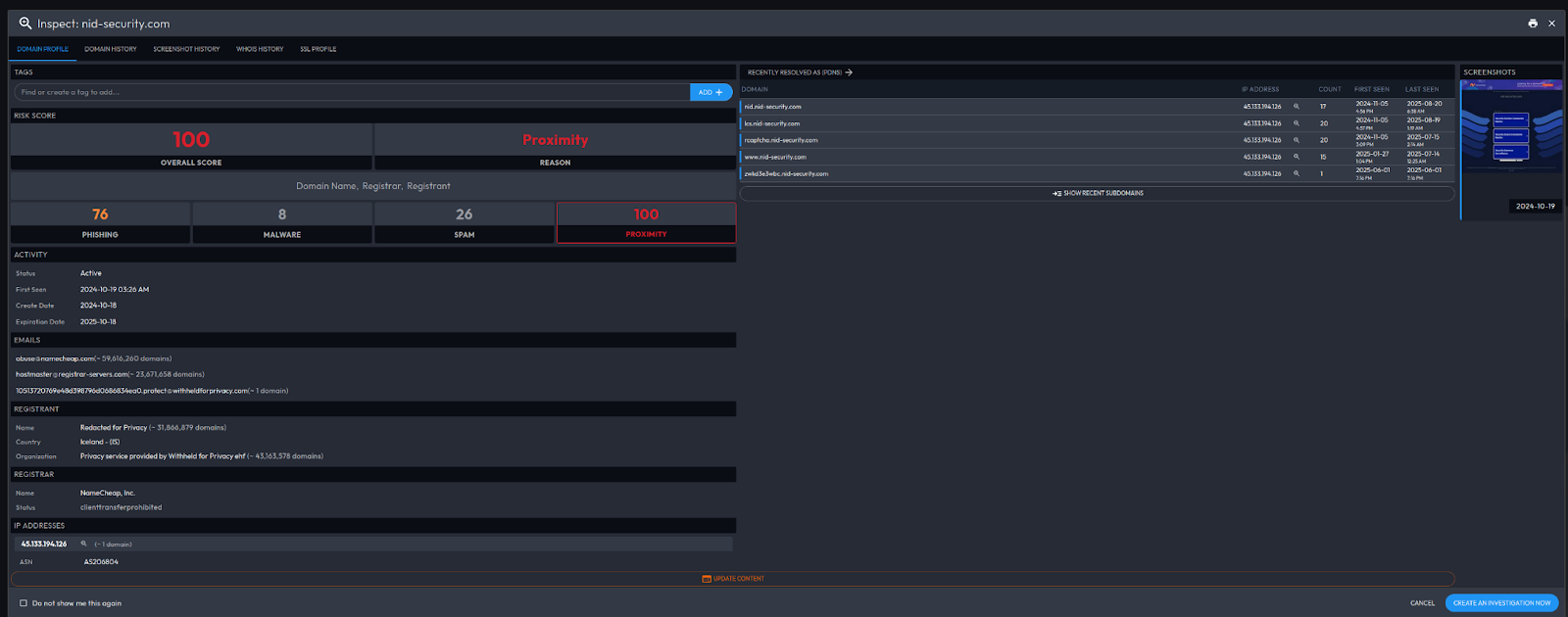

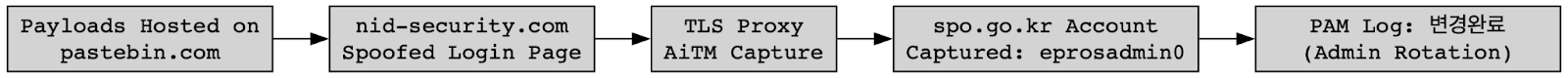

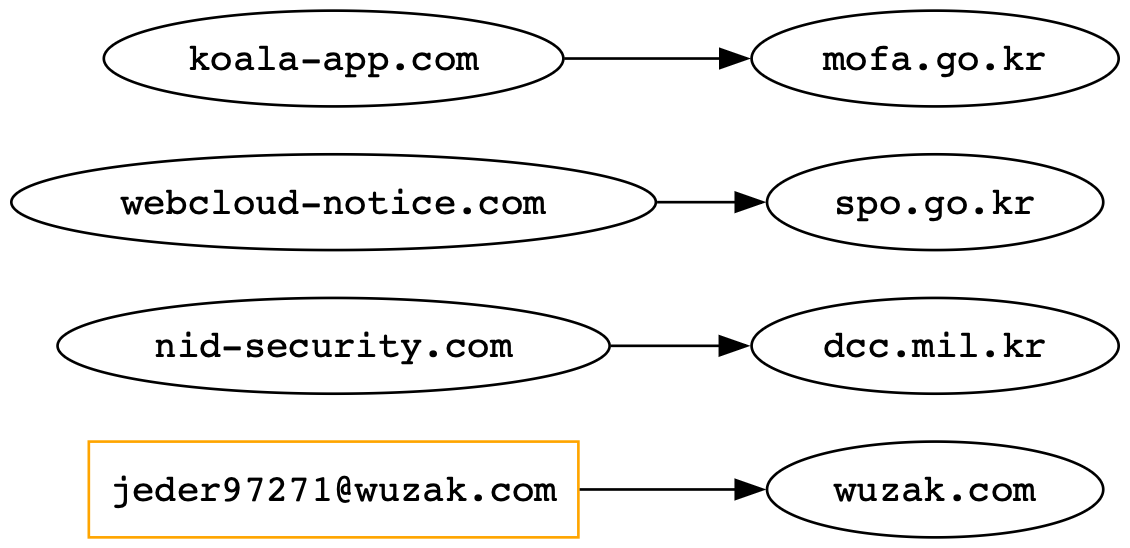

피싱 인프라도 방대했다. 도메인 텔레메트리는 합법적인 한국 정부 포털을 모방한 악성 사이트 네트워크를 가리킨다. nid-security[.]com 같은 사이트는 고도화된 AiTM(Adversary-in-the-Middle) 기법으로 사용자의 자격 증명을 가로채도록 설계되었다.

nid-security[.]com 피싱 도메인(익명 등록 2024)

마지막으로, 덤프에 포함된 네트워크 아티팩트는 대만의 정부 및 학술 기관에 대한 정찰을 보여준다. 특정 IP와 .tw 도메인 접근, 그리고 .git 리포지터리 크롤링 시도는 고가치 행정·개발 표적에 대한 계획적 초점을 드러낸다.

아마도 가장 우려스러운 것은 syscall 훅킹(khook)을 사용하고 /usr/lib64/tracker-fs 같은 디렉터리를 통한 은폐 지속성을 구현한 리눅스 루트킷의 포함이다. 이는 피싱과 데이터 탈취를 넘어, 심층 시스템 장악과 은밀한 C2 운영 역량을 시사한다.

덤프에서 복구된 아티팩트는 다음과 같다:

덤프는 작전 목표가 자격 증명 수확에 강하게 맞춰져 있음을 강조한다. 136백운규001_env.key 같은 핵심 파일이 발견되었고, 이는 평문 비밀번호와 함께 존재하여 한국 GPKI(정부 공인인증 인프라)의 적극적 타격을 입증한다. 이러한 인증서를 확보하면 정부 시스템 전반에서 고효율의 신원 위장이 가능해진다.

(136백운규001_env.key의 존재는 한국 정부 GPKI 자료 탈취의 결정적 증거로, ‘숫자 ID + 한국어 이름 + .key’라는 구조가 한국 GPKI 발급 관행과 고유하게 부합하며, 신원 연계 국가용 암호키가 침해되었음을 분명히 보여준다.)

PAM 로그는 이 초점을 추가로 뒷받침한다. 변경완료(변경 완료) 라벨과 타임스탬프가 있는 관리자 계정의 비밀번호 순환 패턴이 관찰되었다. 대상은 저권한 사용자가 아니라, IT 스태프와 인프라 서비스에 자주 사용되는 oracle, svradmin, app_adm01 같은 계정으로, 코어 백엔드 환경 접근을 시사한다.

이 발견들은 고권한 자격 증명과 디지털 인증서를 포획·유지하여, 공격자가 신뢰된 시스템 내부자처럼 행동하려는 전략을 가리킨다.

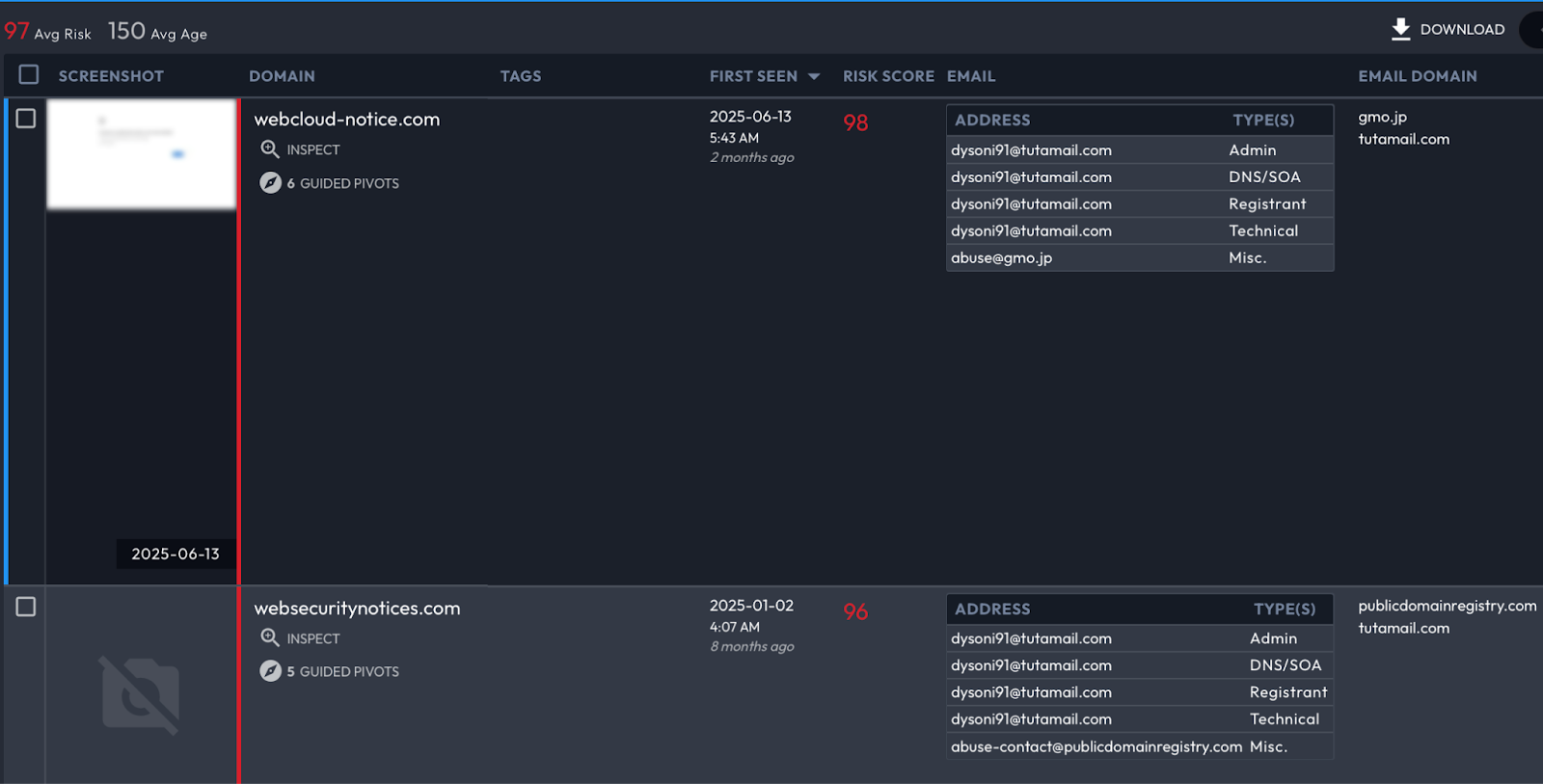

오퍼레이터의 피싱 인프라는 광범위하며 지역 맞춤형이었다. nid-security[.]com, webcloud-notice[.]com 같은 도메인은 한국의 신원·문서 전달 서비스를 모방해 로그인 가로채기나 악성 페이로드 배포에 사용된 것으로 보인다. dcc.mil[.]kr, spo.go[.]kr, mofa.go[.]kr 등 공식 기관 포털을 정교하게 위장한 사례도 확인되었다.

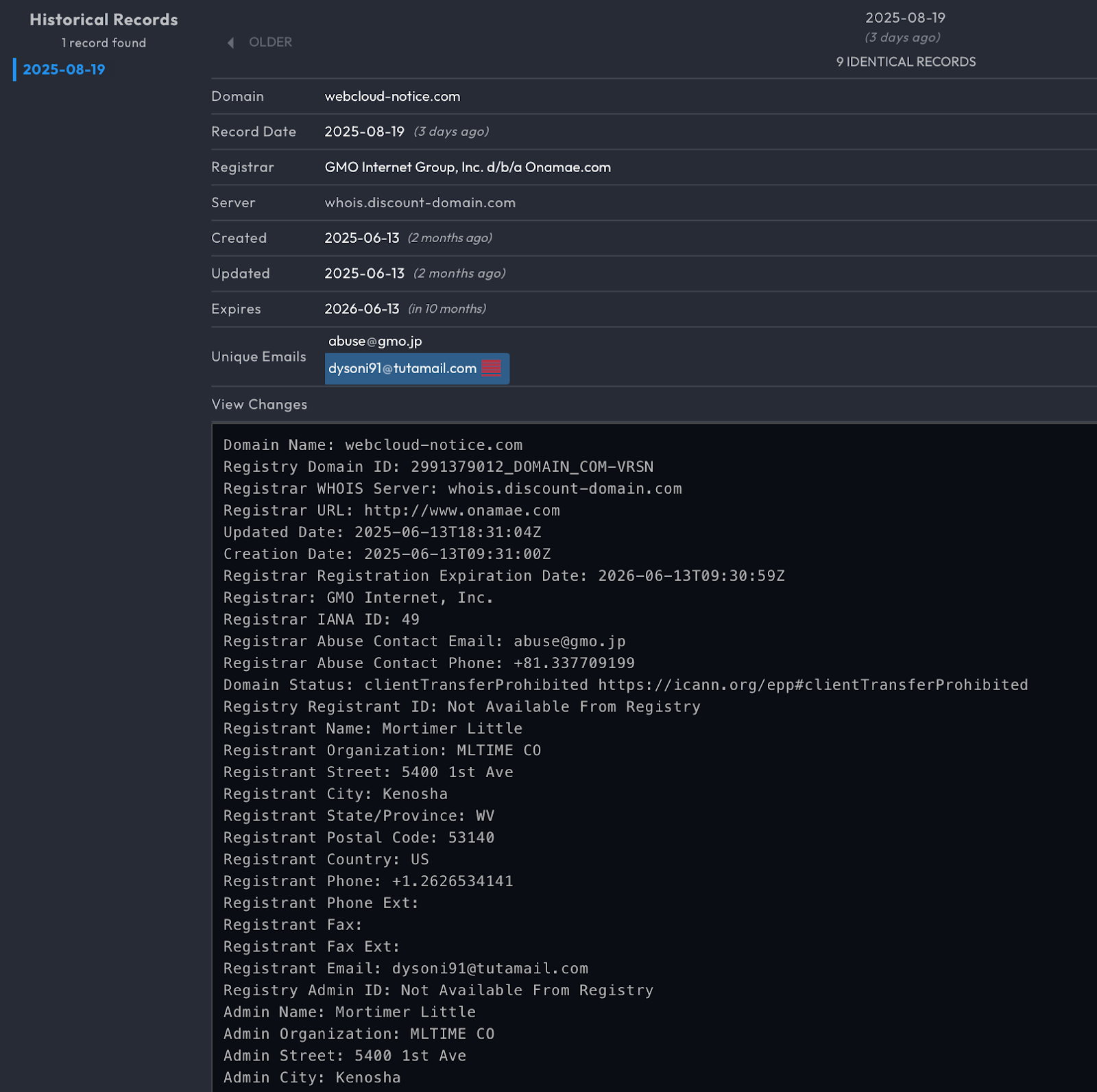

dysoni91@tutamail[.]com이 생성한 도메인의 Whois

webcloud-notice[.]com의 과거 Whois

소각용(burner) 이메일 사용은 운영 기교를 한층 더했다. jeder97271[@]wuzak[.]com 주소는 TLS 프록시를 통해 작동하는 피싱 키트와 연결되었을 가능성이 높으며, 피해자가 위장 로그인 폼에 상호작용하는 동안 실시간으로 자격 증명을 수집한다.

이러한 전술은 기존에 알려진 킴수키의 행태와 일치하지만, 단순한 자격 증명 수확 문서에 의존하는 대신 AiTM 가로채기를 활용하는 등 기술 구현 면에서 진화를 보여준다.

도메인 연결 맵

Kim의 개발 환경은 매우 수작업적이고 맞춤형 접근을 보여준다. NASM으로 셸코드를 컴파일하며, 특히 -f win32 플래그 사용은 Windows 환경을 주요 표적으로 삼았음을 나타낸다. make, rm 같은 명령으로 빌드를 자동화·정리했고, VirtualAlloc, HttpSendRequestA 등 API 호출 해시화 기법을 적용해 AV 휴리스틱을 회피했다.

덤프는 또한 공격 도구로 유명한 GitHub 리포지터리에 대한 의존을 드러냈다. TitanLdr, minbeacon, Blacklotus, CobaltStrike-Auto-Keystore가 명령 로그에서 클론·참조되었다. 공개 프레임워크를 사유 조립에 혼합하는 이 방식은 현대 APT 워크플로와 일치한다.

주목할 TTI는 proxyres 라이브러리를 사용해 Windows 프록시 설정을 추출한 점이며, 특히 proxy_config_win_get_auto_config_url 같은 함수 호출이 보였다. 이는 엔터프라이즈 네트워크 보안 통제를 하이재킹·우회하려는 관심을 시사한다.

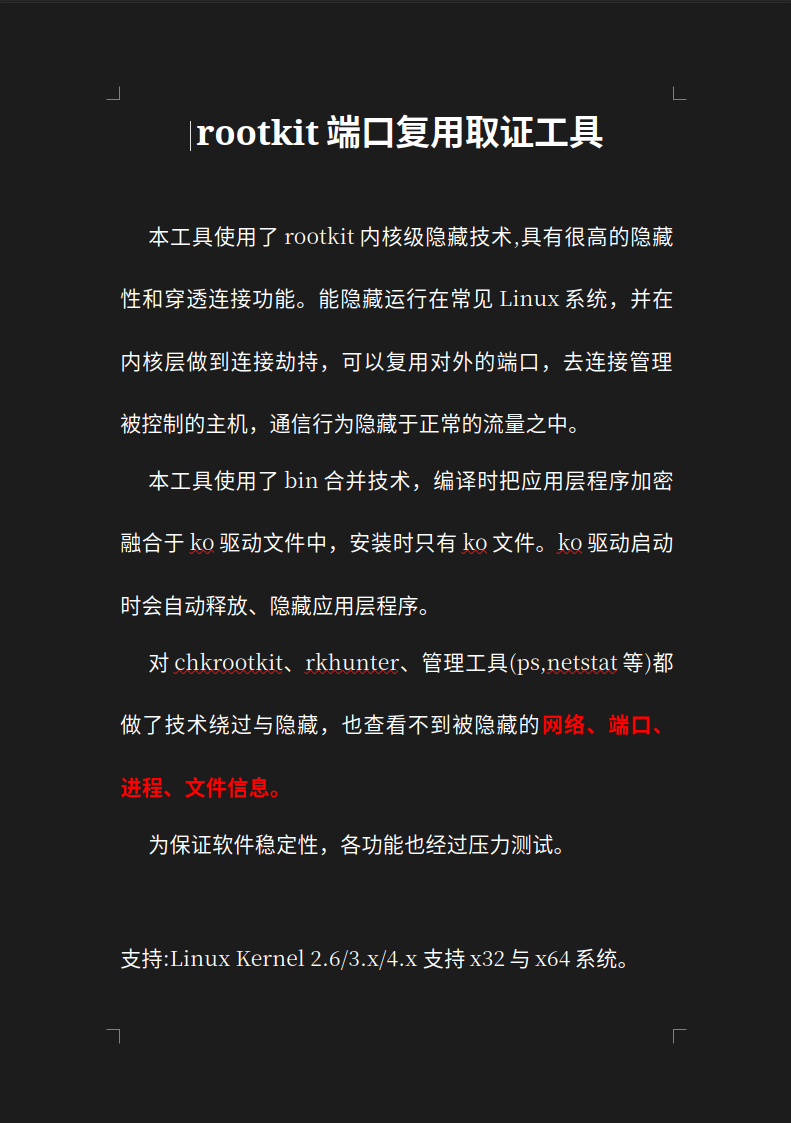

Kim 덤프는 침해 후 지속성을 위한 은밀하고 모듈식 리눅스 루트킷에 대한 심층 통찰을 제공한다. 핵심 임플란트 vmmisc.ko(일부 셸에서는 VMmisc.ko)는 다수 x86_64 리눅스 배포판에서 커널 모드로 배포되도록 설계되었고, 고전적 syscall 훅킹과 은닉 채널을 이용해 장기 은닉 접근을 유지한다.

“이 도구는 커널 레벨 루트킷 은닉 기술을 사용하여 높은 수준의 스텔스성과 침투 연결 능력을 제공합니다. 일반적인 리눅스 시스템에서 실행되는 동안에도 은닉될 수 있으며, 커널 계층에서 연결 포워딩을 지원하여 외부 포트를 재사용해 피제어 호스트에 연결할 수 있습니다. 통신 동작은 정상 트래픽 내부에 숨겨집니다.

이 도구는 바이너리 병합 기술 을 사용합니다: 컴파일 시 애플리케이션 계층 프로그램을 암호화해 .ko 드라이버 파일 에 융합합니다. 설치 후에는 .ko _파일만 존재합니다. .ko 드라이버가 시작되면 숨겨진 애플리케이션 계층 프로그램을 자동으로 압축 해제·배포합니다.

chkrootkit, rkhunter 같은 도구와 관리 유틸리티(ps, netstat 등)는 기술적 회피와 은닉을 통해 우회되며, 숨겨진_ 네트워크, 포트, 프로세스, 파일 정보 를 탐지할 수 없습니다.

소프트웨어 안정성을 보장하기 위해 모든 기능은 스트레스 테스트를 통과했습니다.

지원 시스템: Linux Kernel 2.6.x / 3.x / 4.x, x32 및 x64 시스템 모두”.

임플란트 기능과 동작

이 루트킷은 다음과 같은 고급 기능을 보인다:

설치(보통 insmod vmmisc.ko 사용) 후 루트킷은 조용히 대기하며, 덤프에서 발견된 연계 클라이언트 바이너리를 통해 조작된다. 클라이언트는 다음과 같은 광범위한 인터랙티브 명령을 지원한다:

+p # 숨김 프로세스 목록

+f # 숨김 파일 목록

callrk # 클라이언트 ↔ 커널 핸드셰이크 로드

exitrk # 임플란트 정상 언로드

shell # 리버스 셸 생성

socks5 # 프록시 채널 개시

upload / download # 파일 전송 인터페이스

이 역량은 루트킷을 이용한 은닉·지속·측면 이동·유출 스테이징을 역사적으로 활용해온 킴수키·라자루스 등 DPRK 악성코드 행태와 밀접히 부합한다.

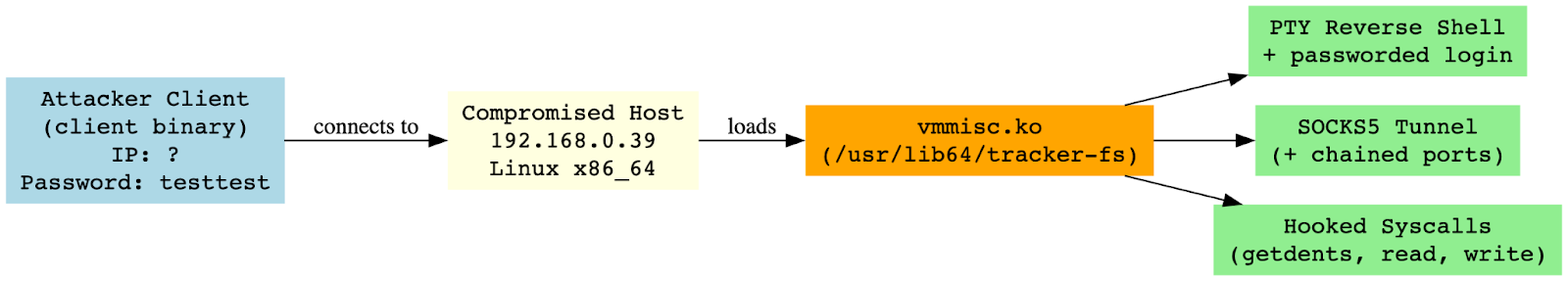

터미널 히스토리(.bash_history)에 따르면 임플란트는 다음 경로에서 스테이징·테스트되었다:

.cache/vmware/drag_and_drop/VMmisc.ko

/usr/lib64/tracker-fs/vmmisc.ko

Execution logs show the use of commands such as:

insmod /usr/lib64/tracker-fs/vmmisc.ko

./client 192.168.0[.]39 testtest

이 경로들은 임의가 아니다. 파일 무결성 모니터링(FIM)을 피하기 위해 합법적 시스템 서비스 위치를 흉내 낸 것이다.

배포 맵

이 구조는 명령 활성화형 모듈식 임플란트의 특성과, 커널 계층 마스킹을 통해 은닉을 유지하면서 다양한 포스트 익스플로잇 역할을 수행하는 능력을 부각한다.

‘Kim’ 덤프에 이처럼 고급 툴킷이 포함된 사실은, 행위자가 자격 증명 탈취를 통해 리눅스 서버 환경에 지속 접근했음을 강하게 시사한다. 커널 모드 임플란트의 사용은 장기 작전 의도와 신뢰 기반 권한 상승을 의미한다. 임플란트 경로, 언어 패턴, 전술(/tracker-fs/ 사용, 테스트 비밀번호 사용 등)은 킴수키 귀속 작전에서 과거 관찰된 TTP와 일치해 북한 기원에 대한 신뢰도를 높인다.

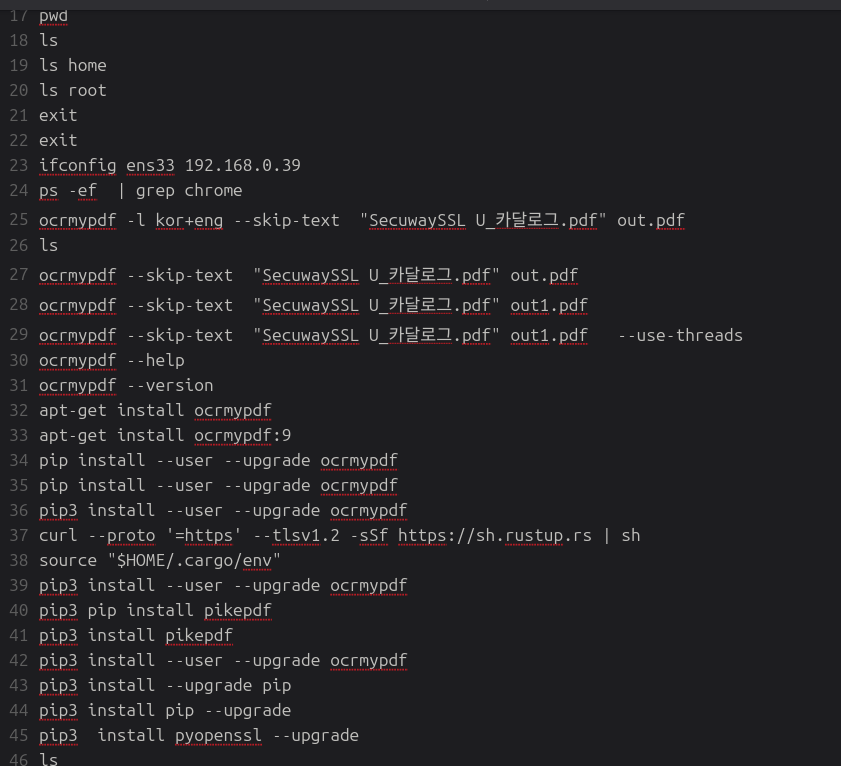

Kim의 트레이드크래프트를 정의하는 구성요소 중 하나는 한국어 보안 문서 분석을 위한 OCR 사용이다. 공격자는 ocrmypdf -l kor+eng “file.pdf” 같은 명령을 통해 ‘별지2)행정전자서명_기술요건_141125.pdf’(Appendix 2: Administrative Electronic Signature_Technical Requirements_141125.pdf)과 ‘SecuwaySSL U_카달로그.pdf’(SecuwaySSL U_Catalog.pdf) 같은 문서를 파싱했다. 해당 파일에는 한국의 PKI 인프라에서 쓰이는 전자서명, SSL 구현, 신원 검증 표준에 관한 기술적 언어가 담겨 있다.

이러한 OCR 기반 수집은 단순 정보 수집을 넘어, 정부급 인증 시스템을 모델링·복제하려는 의도적 노력을 반영한다. 한영 병행 OCR 사용은 다양한 문서 유형에서 활용 가능한 구성 데이터를 추출하려는 의도를 입증한다.

한국어 PDF에 대한 OCR 실행

OCR 명령을 사용해 다음과 같은 PDF에서 한국 PKI 정책 언어를 추출: (별지2)행정전자서명_기술요건_141125.pdf, SecuwaySSL U_카달로그.pdf

명령 예시: ocrmypdf -l kor+eng “file.pdf”

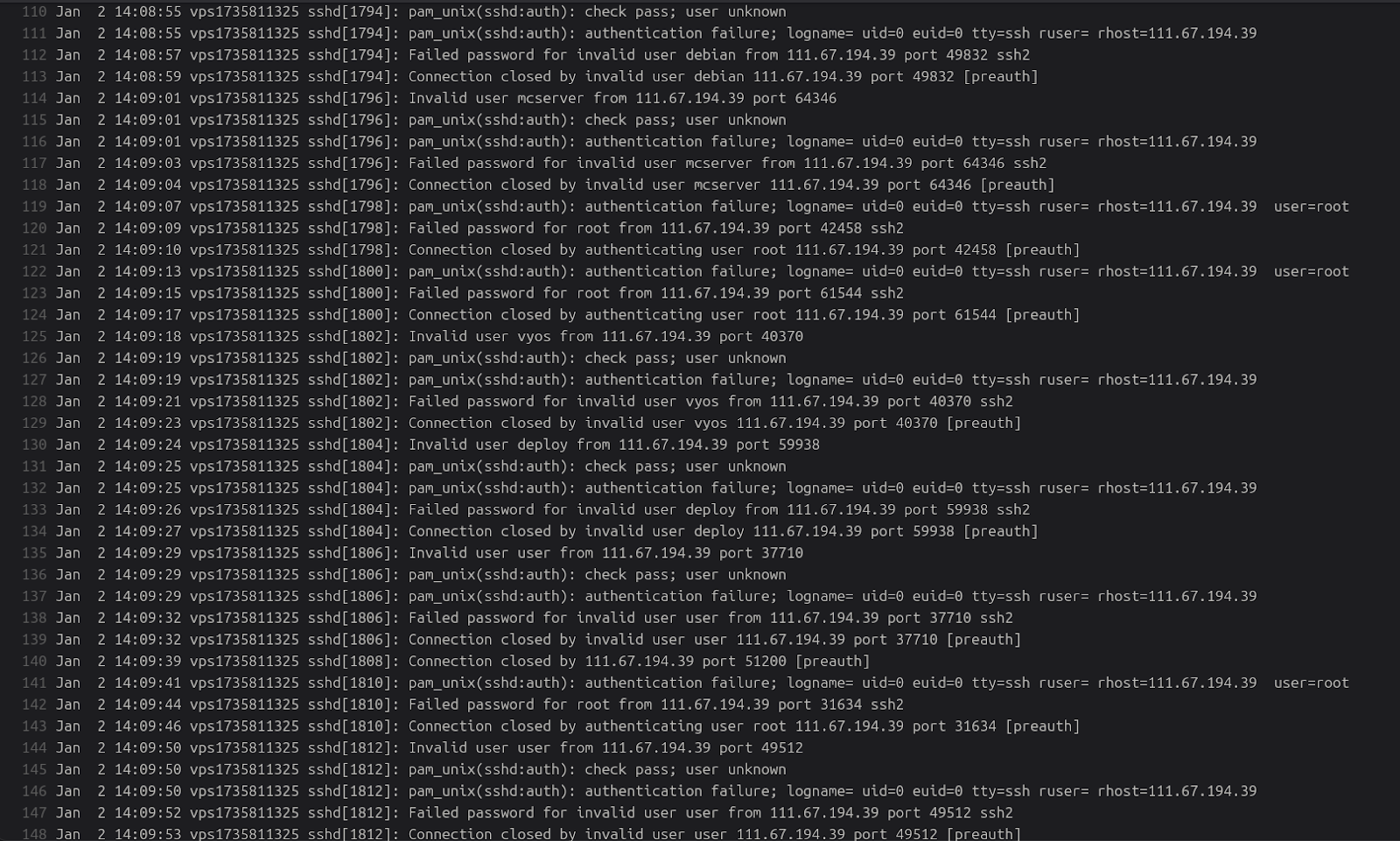

로그에 포함된 포렌식 증거(특히 SSH 인증 기록과 PAM 출력)는 행위자의 전술과 표적 초점을 명확히 뒷받침한다.

여러 IP가 무차별 대입 로그인(brute-force) 출발지로 두드러졌다. 23.95.213[.]210(과거 자격 증명 채워넣기 캠페인에 쓰인 VPS 제공자), 218.92.0[.]210(중국 ISP 할당), 122.114.233[.]77(중국 허난 모바일)이 해당된다. 이 IP들은 여러 번의 로그인 실패 이벤트 동안 기록되어, 노출된 SSH 서비스에 대한 자동 비밀번호 공격을 강하게 시사한다. 지리적 분포와 악성 인프라 사용 이력은 한국·대만 시스템으로의 피벗에 쓰인 외부 스테이징 환경 가능성을 가리킨다.

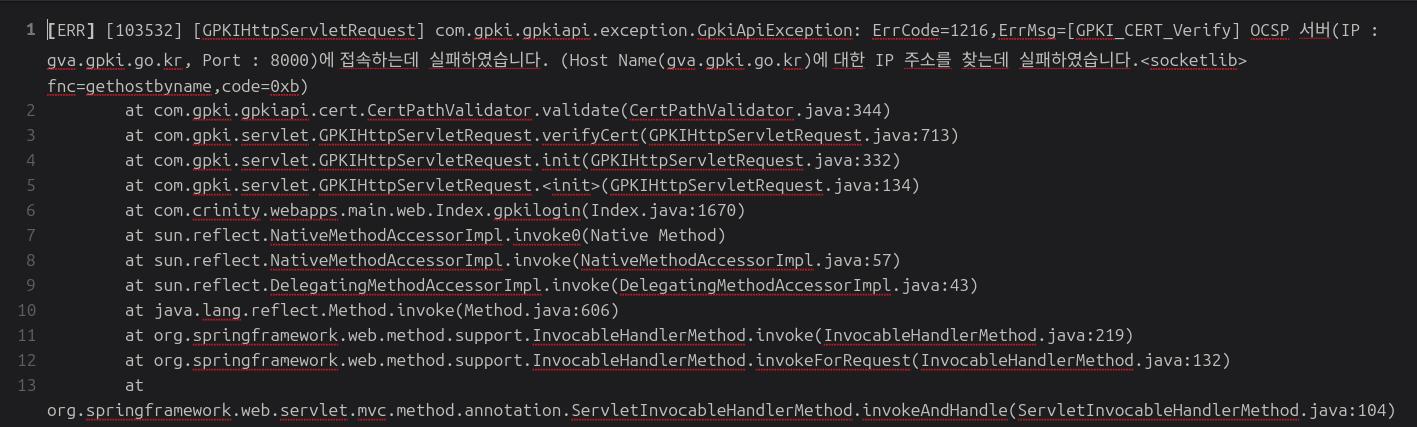

무차별 대입을 넘어, 인증 인프라 정찰의 증거도 존재한다. 다수 PAM 및 OCSP(온라인 인증서 상태 프로토콜) 오류가 gva.gpki.go[.]kr, ivs.gpki.go[.]kr 등 한국 국가 PKI 권한 기관 도메인을 참조했다. 이 오류는 스크립트·자동 접근 시 나타나며, GPKI 엔드포인트에 대한 자격 증명 재생·인증서 오용 전략을 시사하는데, 이는 Kim의 PKI 타깃팅과 궤를 같이한다.

가장 폭로적인 디테일은 ‘최고 관리자’ 라벨이 붙은 성공적 슈퍼유저 로그인의 존재였다. 이는 행위자가 자격 증명을 수확하는 데 그치지 않고, 크랙 계정·재사용 비밀번호·내부자 제공 비번 등을 통해 고권한 접근을 실현했음을 시사한다. 변경완료로 표시된 비밀번호 순환 항목과 결합된 이러한 계정 존재는, 덤프에 포착된 운영 기간 동안 PAM 보호 시스템에 대한 적극적 통제까지 암시한다.

종합하면, 이 로그는 외부 무차별 대입 접근, PKI 서비스 탐색, 관리자 자격 증명 장악을 결합한 체계적 캠페인을 보여주며, 민감한 정부·엔터프라이즈 네트워크에 대한 지속 침투와 측면 이동을 겨냥한 시퀀스를 드러낸다.

무차별 대입 매핑

IP 주소출처역할 / 위협 맥락 218.92.0[.]210 China Telecom(Jiangsu) Chinanet 백본 일부, 프록시 또는 스캐닝 노드 가능성 23.95.213[.]210 Colocrossing(미국) 무차별 대입·악성 호스팅에 빈번 사용 122.114.233[.]77 추정 PRC 로컬 ISP 모바일/ISP 기반 프록시로 측면 이동 은닉 가능

‘Kim’ 오퍼레이터의 한국 대상 캠페인은 다층적으로 국가 디지털 신뢰 인프라에 침투하려는 의도적·전략적 시도였다. 핵심 초점은 GPKI로, .key·.crt 인증서 파일(일부는 평문 비밀번호 포함)을 유출하고, gva.gpki.go[.]kr, ivs.gpki.go[.]kr에 반복 인증을 시도했다. OCR 도구로 PKI·VPN 아키텍처를 설명한 한국어 기술 문서를 파싱해, 국가 신원 프레임워크를 이해·잠재적 전복을 노린 정교한 노력이 확인된다. 이는 정찰에 그치지 않았다. 관리 비밀번호 변경이 로깅되었고, mofa.go[.]kr 클론과 AiTM 프록시 기반 자격 증명 수확 등 군·외교 웹메일을 겨냥한 피싱 키트가 동원되었다.

사용자 계정 인증 시도

한국 도메인에 대한 서블릿 요청

인증 시스템을 넘어, Kim은 oracle, unwadm, svradmin 같은 고권한 계정에 관심을 보였고, PAM·SSH 로그에서 ‘최고 관리자’ 타이틀로 나타난 고권한 사용자 활동을 통해 지속 관리 접근을 유지했다. 또한 SecuwaySSL 구성을 분석해 VPN 통제 우회 가능성을 탐색하고, syscall 훅킹 기반 커스텀 리눅스 루트킷을 배포해 침해 호스트에 은밀한 지속성을 확보했다. 종합하면, 이 덤프는 자격 증명 우위, 정책 정찰, 시스템 레벨 침투에 깊이 투자한 위협 행위자를 보여주며, 한국 공공부문 신원 시스템, 행정 인프라, 보안 통신을 장기 첩보 목표의 핵심으로 삼고 있음을 드러낸다.

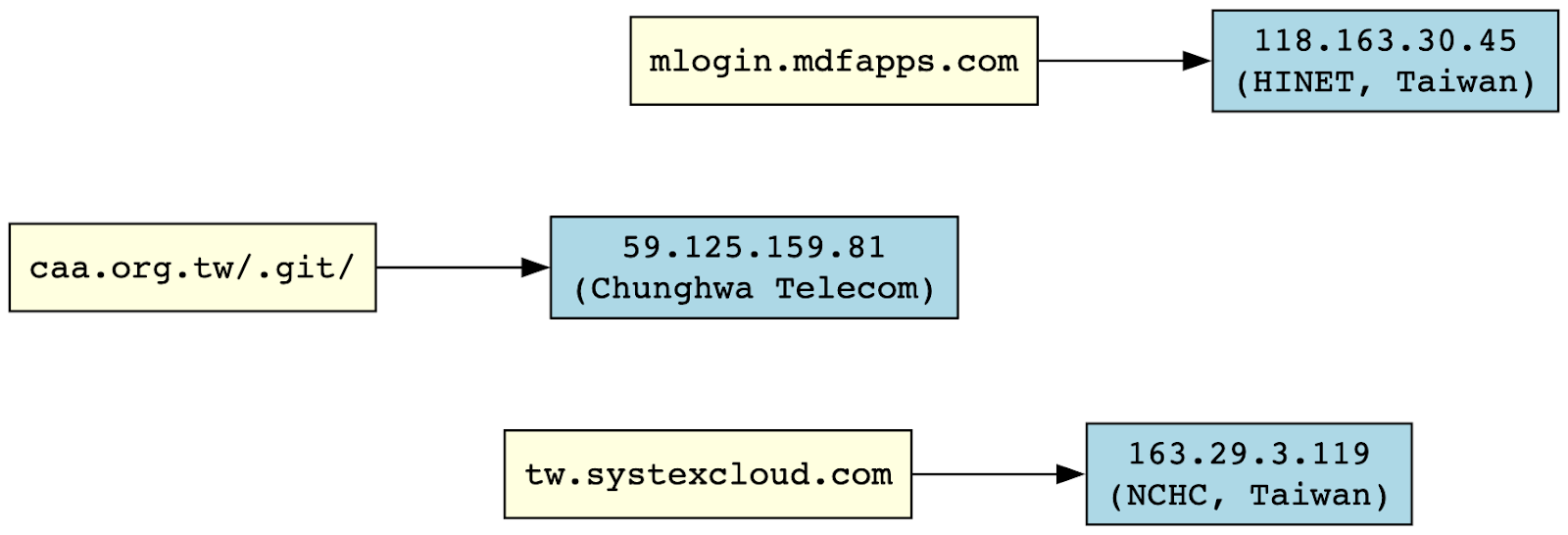

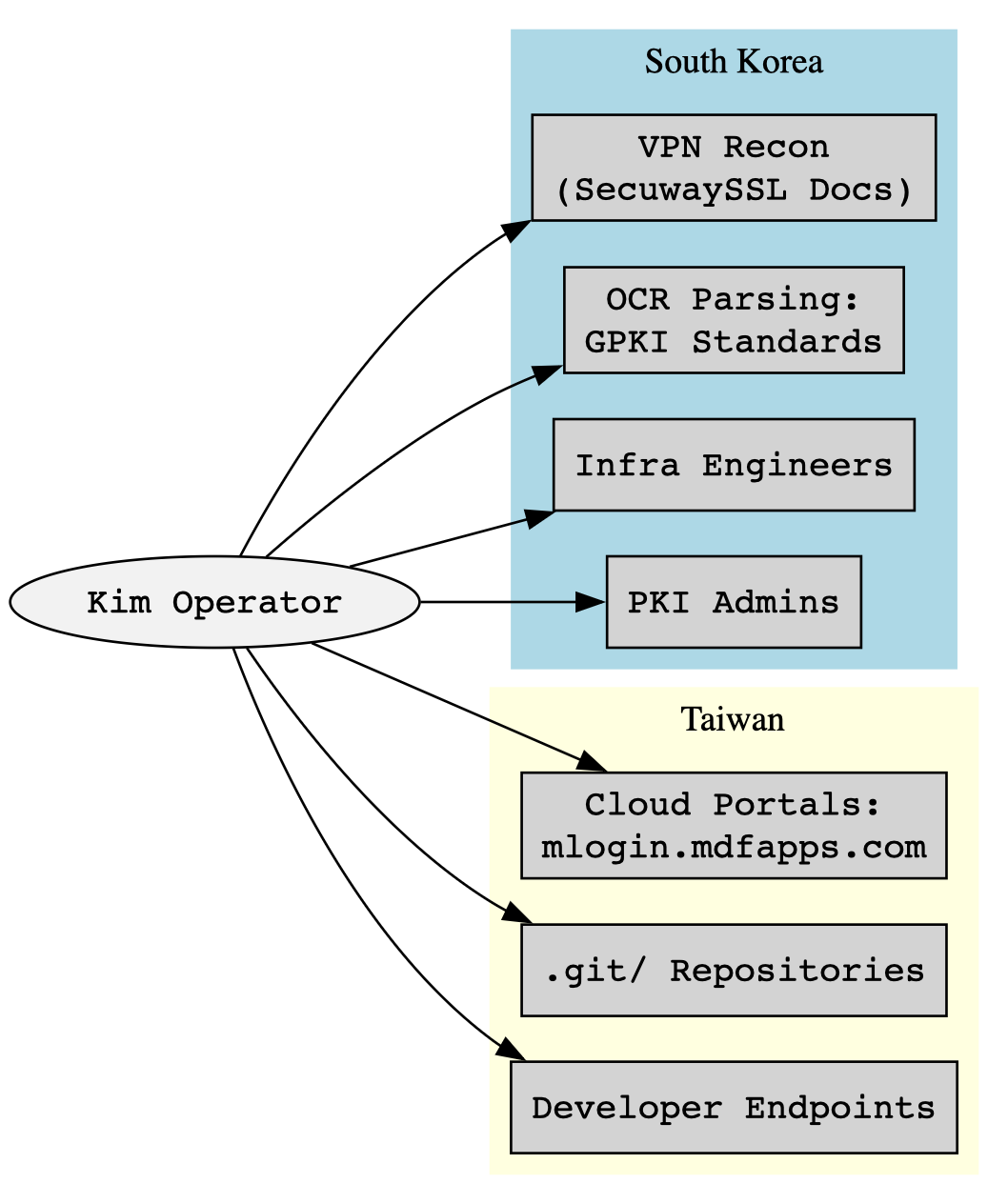

‘Kim’ 유출의 가장 주목할 측면 중 하나는 대만 인프라에 대한 의도적 집중이다. tw.systexcloud[.]com(엔터프라이즈 클라우드 솔루션 연계), mlogin.mdfapps[.]com(모바일 인증·엔터프라이즈 로그인 포털), 정부 인접 연구기관인 中華民國航空學會(caa.org[.]tw)의 .git/ 디렉터리 접근 등이 확인되었다.

마지막 도메인은 특히 시사하는 바가 크다. .git/ 경로를 직접 접근하는 것은 내부 소스 코드 리포지터리 열거 시도로, 잘못 구성된 웹서버를 통해 하드코딩 비밀, API 키, 배포 스크립트, 개발자 자격 증명이 노출되는지 찾기 위한 전술이다. 이는 단순 피싱을 넘어 공급망 정찰과 장기 침투 계획을 시사한다.

대만 표적 맵

연계 IP 역시 이 결론을 뒷받침한다. 163.29.3[.]119, 118.163.30[.]45, 59.125.159[.]81 모두 대만의 학술·정부·연구 백본 제공자에 등록되어 있다. 무작위 스캔이 아닌 전략적 디지털 자산에 대한 표적형 탐색이다.

118.163.30[.]45

163.29.3[.]119

59.125.159[.]81

종합하면, 이 대만 중심 활동은 작전 권한의 확장을 드러낸다. 행위자가 순수 DPRK 정렬인지, DPRK–PRC 융합 셀 내 운영인지는 차치하고, 목표는 명확하다. 대만의 행정·개발 인프라를 침해해 광범위 자격 증명 탈취, 첩보, 교란 캠페인을 준비하려는 것이다.

‘Kim’ 오퍼레이터는 현대 국가 행위자 귀속의 복잡성을 상징한다. 사이버 활동이 전통적 경계를 흐리며 지정학적 영역 전반의 역량을 결합하는 사례다. 본 건은 북한 기원과 중국 연루 정황이 모두 강하게 드러난, 전형적인 하이브리드 APT 모델을 보여준다.

한편으로, 기술·언어 증거는 DPRK 원어민 오퍼레이터 가능성을 강하게 지지한다. 터미널 환경, OCR 파싱 루틴, 시스템 아티팩트는 일관되게 한국어를 사용한다. GPKI .key 파일의 표적 추출과 한국 정부 PDF 자동 파싱 등 한국 PKI 시스템에 대한 깊은 이해가 반영된다. 이는 한국 기관·외교 표적에 대한 자격 증명 중심 첩보로 알려진 킴수키/APT43의 전형적 특징이다. 신원 인프라 침투 의도는 북한의 역사적 표적화 우선순위와 부합한다. 주목할 점은 Kim의 호스트 기기 시스템 시간대가 UTC+9(평양 표준시)로 설정되어 있어, 원격 운영이라도 DPRK 내부 환경과 직접적 연계를 보강한다는 것이다.

그러나 이 행위자의 디지털 족적은 중국 인프라에 깊이 스며든다. 브라우저·다운로드 로그에는 gitee[.]com, baidu[.]com, zhihu[.]com 같은 PRC 내 대중 플랫폼과의 빈번한 상호작용이 보이며, 이는 외부 서비스 노출을 최소화하는 북한 오퍼레이터에겐 이례적이다. 또한 세션 로그에는 간체 중국어 콘텐츠와 PRC식 브라우징 습관이 포함되어, 행위자가 중국 내 물리 거주 또는 중국어권 시스템을 통해 운영할 개연성을 시사한다. 이는 선양·단둥 등 중국 변경 도시에서 DPRK 국적자가 중국 당국의 묵인·물적 지원 아래 사이버 작전을 수행한다는 오랜 정찰 정보와 상응한다. 이들 지역은 고속 인터넷, 완화된 감시, 지정학적 근접성을 제공한다.

브라우저 기록: 대만·중국 사이트 열람

대만 인프라 표적화는 귀속을 더욱 복잡하게 한다. 킴수키는 전통적으로 대만을 최우선 대상으로 삼지 않았지만, 이번 사례에서는 대만 정부·개발자 네트워크에 대한 직접 정찰이 확인되었다. 이는 중국 APT의 우선순위와 겹치지만, 피싱 키트와 자격 증명 탈취 워크플로 분석을 포함한 ‘Kim’ 덤프의 최근 증거는 이 활동이 중국의 전략 목표와 정렬된, 혹은 그에 편승한 DPRK 행위자에 의해 수행되었음을 시사한다. 연구자들은 최근 킴수키 오퍼레이터가 중국-대만 갈등과 관련된 질문을 피싱 미끼에 포함하는 등 한반도 너머의 관심을 보였다고 지적한다.

일부 툴링은 GitHub 기반 스테이저·프록시 해석 모듈 등 PRC 연계 APT와 겹치지만, 이는 오픈소스 악성코드 생태계에서 흔해 의도적 모방이 아닌 기회주의적 재사용일 수 있다.

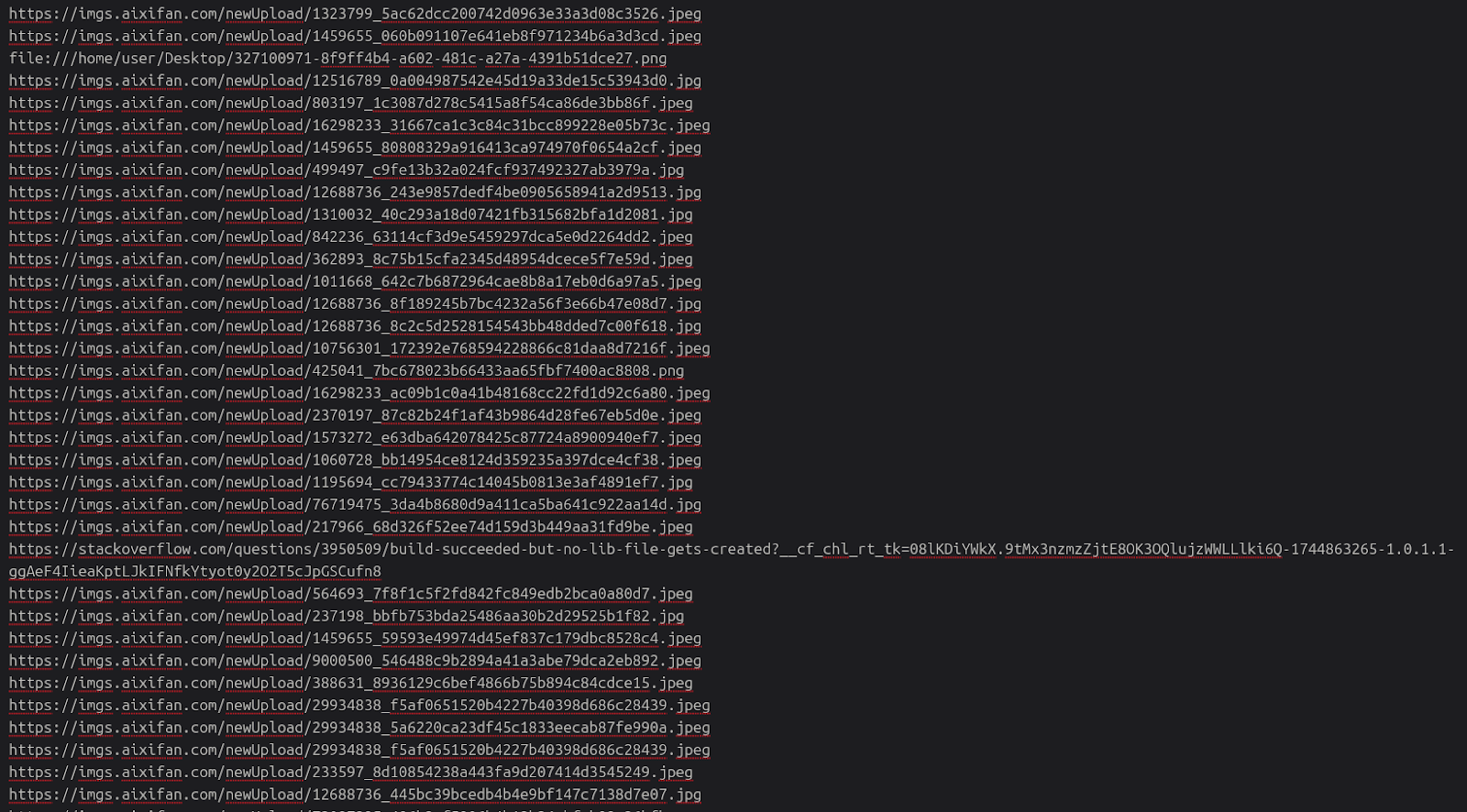

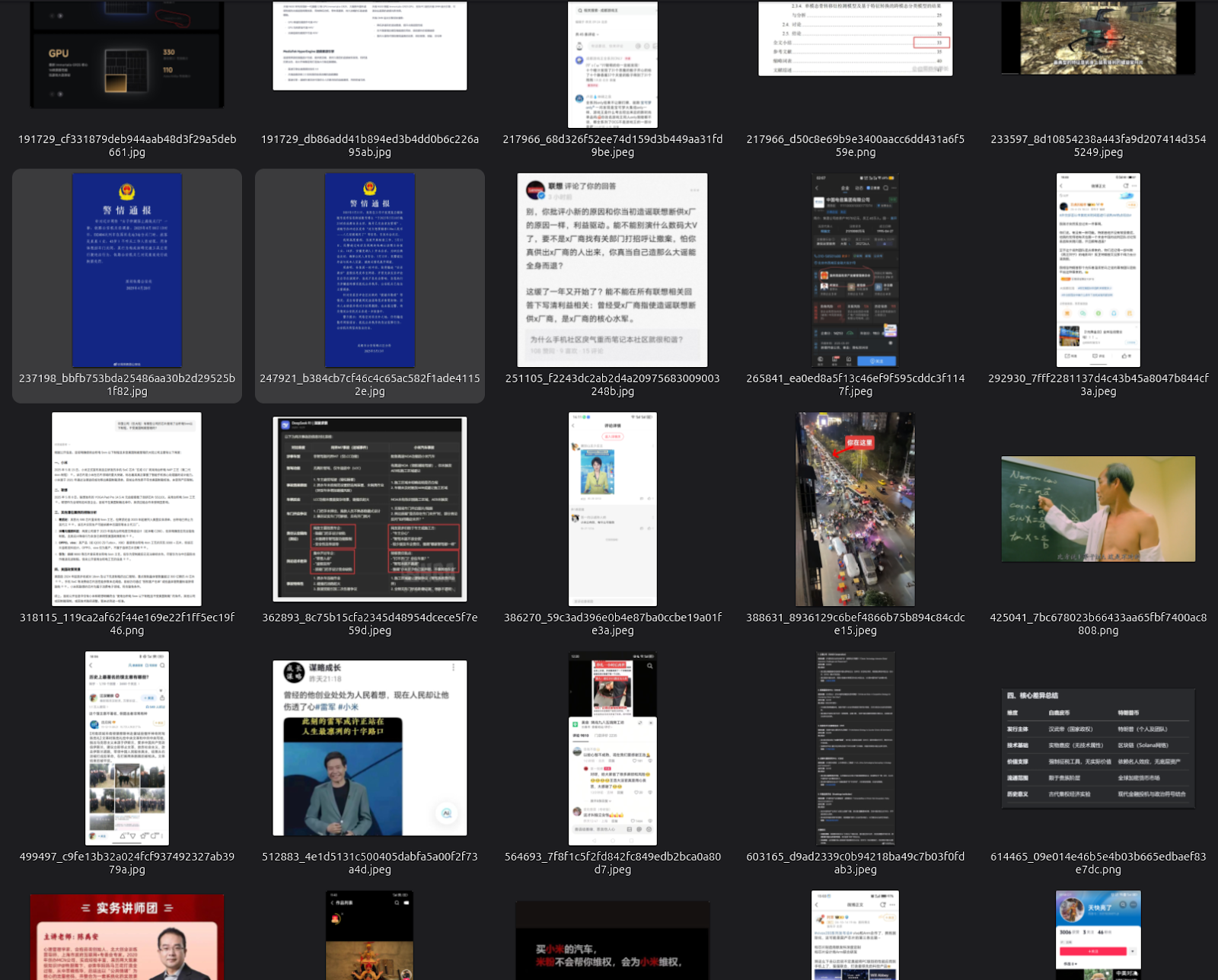

‘Kim’ 행위자와 연계된 이미지 아티팩트 검토는 PRC 디지털 생태계에 스며든 중국 사회·기술 시각 콘텐츠를 운영 페르소나로 의도적으로 활용했음을 보여준다. 브라우저 히스토리와 업로드에서 추출된 이 이미지들은 DPRK 우선순위와의 전략적 정렬과, 동시에 PRC 문화적 위장을 함께 드러낸다.

브라우저 히스토리에서 확인된 Kim의 이미지 업로드

aixfan[.]com에서 다운로드된 이미지

이미지 세트에는 Honor 스마트폰 홍보 그래픽, SoC 칩셋 진화 차트, 차량 등록증 관련 웨이보 게시물, 밈 기반 풍자, 전형적인 중국 네티즌 라이프스타일 이미지가 포함된다. 특히 모든 콘텐츠가 간체 중국어로만 표기되어, 행위자가 중국 본토에 거주하거나 중국 플랫폼에 내재된 디지털 정체성을 유지한다는 기존 평가를 강화한다. 샤오미, 지후, 웨이보, 바이두 등 디바이스·서비스 언급은 PRC 사용자 환경에 대한 친숙함을 시사한다.

운영 측면에서 이러한 행태는 두 가지 목표를 달성한다. 첫째, PRC 네이티브 사용자 활동에 매끄럽게 섞여 플랫폼 모더레이션이나 행태 기반 이상 탐지를 어렵게 한다. 둘째, 콘텐츠 자체가 중국어권 플랫폼에서 개발자·기술 사용자를 표적으로 한 피싱·사회공학에서 미끼나 신뢰 기반(예: 신뢰의 외관을 만들어 더 쉽게 침투)으로 기능할 수 있다.

칩셋 타임라인이나 VPN/디바이스 인증 게시물 같은 일부 이미지는 공급망 정찰과 엔드포인트 프로파일링에 대한 지속 관심을 시사하는데, 이는 킴수키 및 유사 APT 유닛의 트레이드크래프트 특징과 상응한다. 동시에 밈 유머, 풍자 오버레이, 시각적 은유(예: “괴수의 꼬리가 보인다”는 표현)는 PRC 네티즌 문화에 능숙하며, 자기 또는 타 행위자의 보안 실수에 대한 조롱 가능성까지 암시한다.

종합하면, 이 IMINT 코퍼스는 더 넓은 귀속 모델을 지지한다. 즉, PRC 인프라와 소셜 플랫폼을 활용해 한국, 대만 등 역내 표적에 대한 장기 캠페인을 수행하면서 문화적·기술적 부인을 유지하는, PRC에 물리·가상으로 내재된 DPRK 기원 행위자라는 것이다.

옵션 A: PRC에 내재한 DPRK 오퍼레이터

한국어 사용, 한국어 문서 OCR, GPKI 집중은 북한 기원을 강하게 시사

PRC 인프라(Baidu, Gitee 등) 사용과 간체 콘텐츠는 중국 내 물리적 위치 혹은 중국 인터넷 인프라 접근 이점을 암시

옵션 B: DPRK를 모방하는 PRC 오퍼레이터

대만 중심 정찰은 PRC 사이버 우선순위와 정렬

PRC APT와 공유되는 오픈소스 툴링·피싱 기법은 전술적 모방 가능성

증거의 무게추는 ‘Kim’이 중국 내에서 활동하거나 중국 인프라 제공자와 협업하는 DPRK 사이버 오퍼레이터라는 가설을 지지한다. 이 운영 모델은 DPRK가 지리적 범위를 확대하고, 귀속을 가리고, 한국을 넘어 대만을 향한 지역 표적화 전략을 채택하게 한다. 하이브리드 모델의 성숙은, 중국 네트워크의 관대한 디지털 환경을 악용해 탐지를 회피하고 작전 레퍼토리를 확장하는 DPRK 정렬 위협 행위자의 전략 적응을 반영한다.

‘Kim’ 유출은 역할별 표적 선호를 드물게 선명히 보여준다. 특히 한국과 대만에서 시스템 관리자, 인증 발급자, 백엔드 개발자에 대한 의도적 초점이 드러난다.

한국에서는 PKI 관리자와 인프라 엔지니어에 관심이 집중된다. 복구된 OCR 명령은 한국의 전자서명 프로토콜(신원 검증, 인증서 검증, 암호화 통신 등) 세부를 담은 PDF에서 기술 내용을 추출하는 데 사용되었다. 이는 단순 자격 증명 절취를 넘어 정부 신뢰 PKI 절차의 완전한 이해·잠재적 복제를 목표로 보이며, 후속 위장·신원 사칭에 활용될 수 있다.

PKI 공격 표적

대만에서는 개발자 인프라와 클라우드 접근 포털에 초점이 이동했다. caa.org[.]tw/.git/ 같은 도메인 접근은 내부 리포지터리 열거 시도로, 하드코딩 비밀, 인증 토큰, 배포 키를 찾기 위함으로 보인다. 이는 전형적 공급망 타깃팅 방식으로, 개발자 자격 증명이나 잘못 구성된 서비스를 통해 다운스트림 시스템 접근을 노린다.

또한 tw.systexcloud[.]com, mlogin.mdfapps[.]com 같은 클라우드 서비스 로그인 패널과의 상호작용 정황이 관찰되었다. 이는 중앙화된 인증 시스템·ID 제공자 침해를 시도해 단일 자격 증명으로 광범위한 엔터프라이즈·정부 네트워크 접근을 얻으려는 의도를 시사한다.

종합하면, 이러한 타깃팅 프로파일은 ID 제공자, 백엔드 엔지니어, 시스템 레벨 비밀에 접근 가능한 주체에 대한 명백한 집중을 보여준다. 이는 자격 증명 우선 침투 전략, 인증 표준·키 관리 정책·엔드포인트 개발 인프라 정찰이라는 덤프의 큰 흐름을 강화한다.

대한민국:

PKI 관리자, 인프라 엔지니어

한국 신원 표준에 대한 OCR 초점

대만:

개발자 엔드포인트와 내부 .git/ 리포지터리

클라우드 패널과 로그인 게이트웨이 접근

‘Kim’ 유출은 킴수키(APT43) 또는 인접 행위자에 연계된 사례 중 기술적으로 가장 포괄적이며 내밀한 공개 중 하나다. 자격 증명 탈취, 피싱, PKI 침해라는 알려진 전술을 재확인할 뿐 아니라, 오퍼레이터 환경·트레이드크래프트·작전 의도를 현행 포렌식을 제외하고는 보기 어려운 수준으로 노출한다.

유출의 핵심에는 저수준 셸코드 개발, 리눅스 기반 지속성 메커니즘, 인증서 인프라 악용에 정통한 기술 숙련 행위자가 있다. NASM, API 해시화, 루트킷 배포는 커스텀 악성코드 제작을, 정부 발행 한국어 PDF 파싱과 OCR 자동화는 국가급 신원 시스템(특히 한국 GPKI)을 모델링·모방·우회하려는 집중된 노력을 보여준다.

한국어 문화·언어 유창성과 한국 기관 전반의 행정·특권 시스템 타깃팅은 DPRK 원어민 위협 행위자라는 높은 신뢰 귀속을 지지한다. 동시에 gitee[.]com, Baidu, Zhihu 등 중국 플랫폼과 인프라를 악성코드 호스팅·브라우징에 폭넓게 사용한 정황은 지리적 피벗 또는 협업을 드러낸다. 즉, DPRK 트레이드크래프트에 뿌리를 두되 중국에서/중국의 지원과 함께 운영되는 하이브리드 APT 족적이다.

특기할 점은 작전 관심의 지리적 확장이다. 대만의 개발자 포털, 정부 연구 IP, .git/ 리포지터리 표적화는 첩보와 공급망 침투를 함께 겨냥한 확대된 어젠다를 보여준다. 이는 대만 역시 한국과 함께 북한 사이버 관심의 전선에 올려, 정보 수집·자격 증명 탈취·복잡한 캠페인의 스테이징 포인트가 될 수 있음을 의미한다.

여기서 드러난 위협은 단순 악성코드나 피싱을 넘어선다. 인프라 중심의 자격 증명 우선 APT 캠페인으로, 수작업(핸드 컴파일 셸코드, 민감 PDF 직접 OCR)과 현대 기만(AiTM 피싱, TLS 프록시 남용)을 결합한다.

대만과 한국의 조직, 특히 신원·인증서·클라우드 접근 인프라를 운영하는 기관은 지속적이고 자격 증명 중심의 감시 하에 있다고 간주해야 한다. 방어 전략은 행태 이상(예: OCR 도구 사용, GPKI 접근 시도), 위장 한국 도메인으로의 아웃바운드, NASM·proxyres 기반 스캐닝 유틸 등 저수준 툴체인이 관리자·개발 환경에 출현하는지 탐지하는 데 우선순위를 둬야 한다.

요약: ‘Kim’ 행위자는 구식 집요함, 자격 증명 남용, 다중 관할 스테이징을 융합한 국가급 사이버 위협의 진화를 구현한다. 위협은 장기적이고, 잠복하며, 적응적이다.

‘Kim’ 오퍼레이터 덤프 분석은 한국과 대만의 고가치 자산을 겨냥한 자격 증명 탈취·인프라 접근 캠페인을 보여준다. 피해자는 신뢰된 인증 시스템, 관리자 패널, 개발 환경과의 근접성에 따라 선별되었다.

범주 세부사항 Regions 대한민국, 대만 Targets 정부, 통신, 엔터프라이즈 IT Accounts svradmin, oracle, app_adm01, unwadm, shkim88, jaejung91 Domains tw.systexcloud[.]com, nid-security[.]com, spo.go[.]kr, caa.org[.]tw/.git/

IP 주소

외부 표적(대만):

무차별 대입/인프라 출발지:

내부 호스트 IP(오퍼레이터 환경)

192.168.130[.]117, 192.168.150[.]117, 192.168.0[.]39 같은 내부 IP의 존재는 종종 간과되는 공격자 로컬 인프라에 대한 인사이트를 제공한다. 이 주소들은 COTS 라우터와 SOHO 네트워크 장비가 흔히 할당하는 사설(RFC1918) 대역에 속한다.

192.168.0[.]0/16, 특히 192.168.0.x, 192.168.150.x 사용은 행위자가 정규 국가 시설이나 경화 인프라가 아닌, 거주지 또는 저프로파일 환경에서 운영했을 가능성을 강하게 시사한다. 이는 특히 킴수키 연계 북한 오퍼레이터가 중국·동남아 등 제3국에서 원격으로 활동하며, 민간 인프라에 섞여 저비용·비가시적 셋업을 유지한다는 기존 평가와 부합한다.

또한 130.x, 150.x, 0.x 등 복수 내부 서브넷의 구분은 단일 NAT 네트워크 내 테스트 환경 분리 또는 다중 VM 운영을 시사한다. 이는 .bash_history에서 관찰된 반복 개발·테스트 워크플로(스테이저, 루트킷, API 은닉 유틸 컴파일·정리·재실행)와 맞물린다.

종합하면, 이들 IP는 상용 라우터와 소박한 하드웨어를 사용한 은밀한 거주지 기반 운영을 가리킨다. 이는 민간 인프라에 섞여 귀속을 회피하는 DPRK 원격 IT 인력·사이버 오퍼레이터의 알려진 운영 방식과 일치하며, 행위자가 북한 외부, 우호적·공모적 환경(중국)에서 활동할 개연성을 강화한다.

단계****기법 Initial Access T1566.002 , Adversary-in-the-Middle(AiTM) 피싱 Execution T1059.005 , 네이티브 API 셸코드 / T1059.003 , Bash/셸 스크립트 Credential Access T1555 , 자격 증명 저장소 덤프 / T1557.003 , 세션 하이재킹 Persistence T1176 , 루트킷(khook syscall 조작) Defense Evasion T1562.001 , 보안 도구 비활성화 / T1552 , 미보호 자격 증명 파일 Discovery T1592 , 기술 정보 수집 / T1590 , 네트워크 정보 수집 Exfiltration T1041 , C2 채널 유출 / T1567.002 , 클라우드 서비스 통한 유출

행위자의 툴킷은 악성코드 개발, 시스템 정찰, 피싱, 프록시 회피 등 다영역을 아우른다:

귀속 후보****신뢰도 DPRK 정렬(킴수키) 높음, 한국어 네이티브 타깃팅, GPKI 초점, OCR 행태 중국 혼합 인프라 보통, PRC 호스팅, Gitee 사용, 대만 초점 순수 PRC 행위자 낮음~보통, 툴링 중첩 있으나 언어적 부합 약함

평가: 본 행위자는 중국 내부 또는 중국 인프라와 파트너십 하에 활동하는 DPRK 기반 APT로 보이며, 하이브리드 귀속 모델을 이룬다.

영역****권고 PKI 보안 .key, .sig, .crt 아티팩트 사용 모니터링; HSM 또는 2FA로 키 사용 강제 피싱 방어 IOC 도메인 차단; TLS 지문·리퍼러 헤더 검증 엔드포인트 강화 nasm, make, OCR 도구 사용 탐지; /usr/lib*/tracker-* 경로 모니터링 네트워크 텔레메트리 외부에서 .git/ 디렉터리 접근 경보; Pastebin/GitHub로의 아웃바운드 모니터링 대만 초점 PRC 기원 IP가 표적으로 삼는 .tw 도메인 워치리스트 구축 관리자 계정 svradmin, oracle, app_adm01 사용 로그 검토 및 순환 정책 준수

대만 맥락에서 킴수키와 중국 APT 간 운영적 경계가 흐려지는 증거가 주목된다. 2025년 ‘Kim’ 데이터 유출은 대만을 표적으로 삼은 공격자를 보여주는데, 사용 도구·피싱 키트는 킴수키 것과 일치했지만 개인 지표(언어, 브라우징 습관)는 중국 국적자를 시사했다. 연구자들은 이 행위자가 킴수키 전술을 모방하거나 협력했을 가능성이 높다고 결론지었다. 실제로 DDoS Secrets 유출 파일은 킴수키가 _“다른 중국 APT와 공개적으로 협력하고 도구·기법을 공유한다”_고 시사한다. 이 중첩은 귀속 혼선을 일으킬 수 있다. 대만 중심 작전이 처음엔 중국 소행으로 비칠 수 있지만 킴수키 요소를 포함할 수 있고, 그 반대도 가능하다. 현재까지의 컨센서스는 북·중 사이버 작전은 별도로 유지된다는 것이지만, ‘Kim’ 같은 사례는 DPRK 정렬 행위자가 중국 그룹 공통 TTP를 사용해 대만을 작전 대상으로 삼아 귀속을 흐릴 수 있음을 보여준다.

파일명언어내용 요약분류관련성 .bash_history 혼합(EN/KR) 오퍼레이터 셸 히스토리 명령 System/Log 루트킷 컴파일, 파일 작업, 네트워크 테스트 user-bash_history 혼합(EN/KR) 사용자 레벨 셸 명령 System/Log 개발·테스트 활동 root-bash_history 혼합(EN/KR) 루트 레벨 셸 명령 System/Log 권한 활동, 임플란트 배포 auth.log.2 EN/KR 인증 로그(PAM/SSH) System/Log 변경완료 표시 자격 증명 변경, 무차별 대입 IP 20190315.log EN 시스템 로그 파일 System/Log 인증·시스템 접근 이벤트 chrome-timeline.txt EN 브라우저 활동 타임라인 Browser 방문 도메인 추출 chromehistory.txt EN 브라우저 히스토리 내보내기 Browser 방문 URL history.sqlite EN 빈 DB 파일 Browser 유효 데이터 없음 Media History EN 빈 SQLite DB Browser 재생 활동 없음 History EN 빈 Brave/Chromium DB Browser 방문 URL 없음 Web Data EN 자동완성/검색 DB Browser 검색 엔진 사용(Google, DuckDuckGo, Qwant, Startpage, Ecosia) Visited Links Binary LevelDB/바이너리 구조 Browser URL 추출 불가 Cookies EN 쿠키 포함 SQLite DB Browser Google 쿠키 발견 request_log.txt.20250220 EN 포착된 피싱 세션 Phishing spo.go.kr 위장, base64 자격 증명 로깅 技术说明书 – 22.docx ZH 중국어 루트킷 은닉 매뉴얼 Rootkit 커널 은닉, 바이너리 임베딩 1.ko 图文编译 .doc ZH 중국어 컴파일 가이드 Rootkit 루트킷 빌드 프로세스