Anthropic이 공개한 ‘연구 프리뷰’ Claude Cowork를 직접 써 본 첫인상과, Claude Code와의 차이, 프롬프트 인젝션 위험, 그리고 앞으로의 의미에 대한 생각.

URL: https://simonwillison.net/2026/Jan/12/claude-cowork/

Title: Anthropic의 범용 에이전트 Claude Cowork 첫인상

2026년 1월 12일

Anthropic이 오늘 새로 공개한 것은 Claude Cowork로, 그들은 이를 “나머지 업무를 위한 Claude Code”라고 설명하는 “research preview(연구 프리뷰)”다. 현재는 업데이트된 Claude Desktop macOS 앱의 일부로, Max 구독자(월 $100 또는 $200 플랜)에게만 제공된다.

나는 한동안 Claude Code가 개발자 도구로 위장한 “범용 에이전트(general agent)”라고 말해 왔다. 코드를 실행하거나 터미널 명령을 실행해서 달성할 수 있는 어떤 컴퓨터 작업이든 도와줄 수 있기 때문이다… 즉, 그걸 어떻게 다뤄야 하는지만 안다면 거의 모든 것을 포괄한다! 진짜로 필요한 것은 터미널을 수반하지 않는 UI와, 비개발자들을 겁주지 않을 이름이다.

이름 면에서 “Cowork”는 꽤 좋은 선택이다!

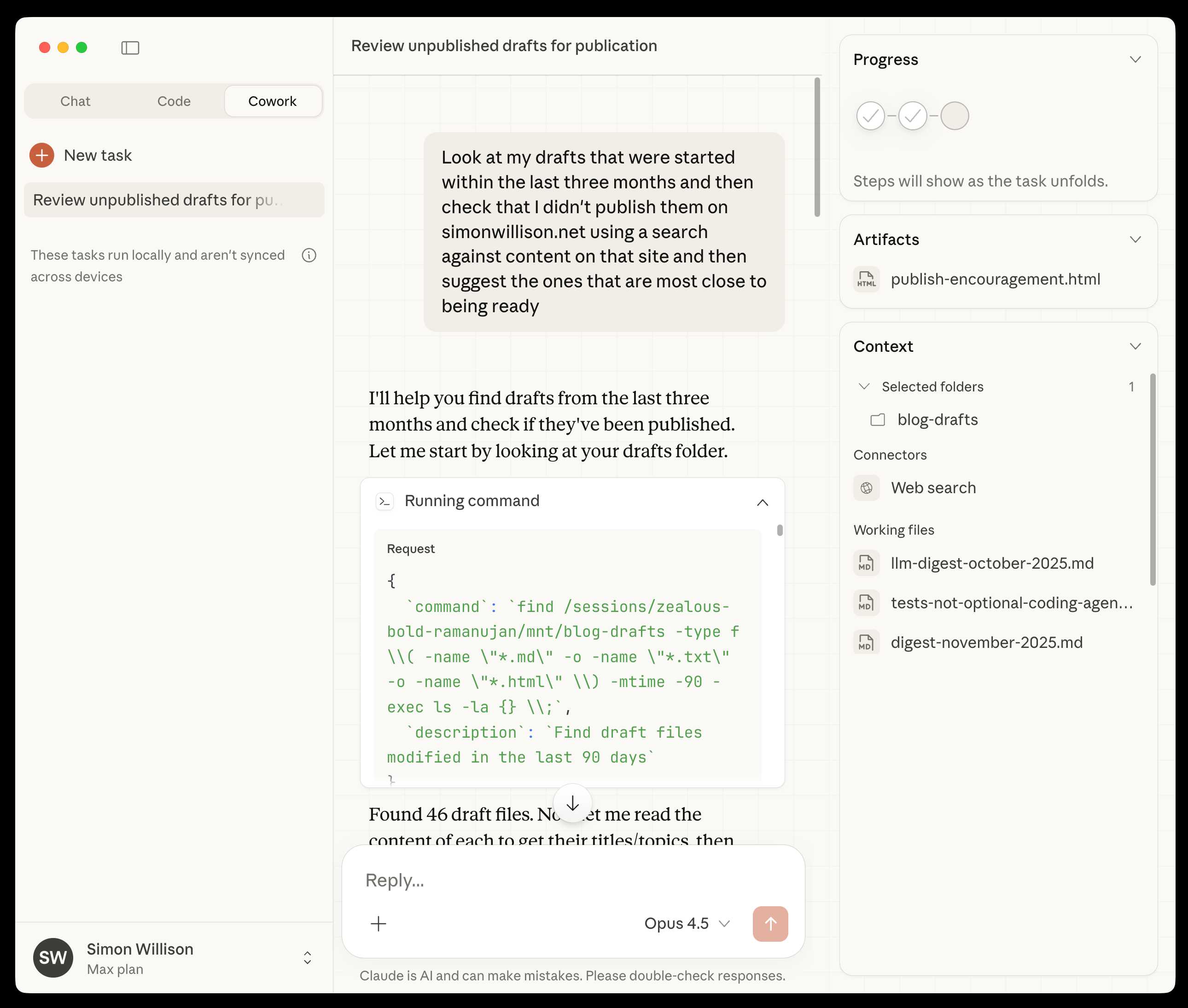

Cowork의 인터페이스는 Claude 데스크톱 앱에 새로 추가된 탭인 Cowork에 있다. 기존의 Chat, Code 탭 옆에 자리한다.

모양은 일반 Claude Code의 데스크톱 인터페이스와 매우 비슷하다. 프롬프트로 시작하고, 선택적으로 파일이 들어 있는 폴더를 첨부한다. 그러면 작업을 시작한다.

나는 계속 커지고 있는 내 “blog-drafts” 폴더를 대상으로 다음 프롬프트로 시험해 봤다:

Look at my drafts that were started within the last three months and then check that I didn’t publish them on simonwillison.net using a search against content on that site and then suggest the ones that are most close to being ready

처음에는 다음 명령을 실행했다:

find /sessions/zealous-bold-ramanujan/mnt/blog-drafts

-type f ( -name ".md" -o -name ".txt" -o -name "*.html" )

-mtime -90 -exec ls -la {} ;

이 /sessions/zealous-bold-ramanujan/mnt/blog-drafts 경로가 즉시 눈에 들어왔다. Anthropic은 Cowork가 사용자가 권한을 부여한 파일에만 접근할 수 있다고 말하는데, 내 눈에는 그 파일들을 컨테이너화된 환경에 마운트하는 방식처럼 보인다. 그렇다면 그 샌드박스 밖의 다른 것들에는 Cowork가 접근할 수 없다고 믿어도 될 것이다.

알고 보니 지난 3개월 동안의 드래프트 파일이 46개 있었다. 그런 다음 Claude는 검색 도구를 사용해 site:simonwillison.net에 대해 44번의 개별 검색을 실행하며 내 드래프트 중 어떤 것이 이미 공개되었는지 확인했다.

최종 답변은 이랬다:

내 분석에 따르면, 게시 준비가 가장 가까워 보이는 미공개 드래프트는 다음과 같습니다:

🔥 게시 최우선 후보(내용이 충분하고, 아직 게시되지 않음)

freq-argued-llms.md—“Frequently Argued Questions about LLMs” (22,602 bytes) * LLM에 대한 흔한 논쟁과 그에 대한 반박을 정리한 묵직한 글입니다 * TL;DR과 여러 섹션으로 구조가 잘 잡혀 있습니다 * 사이트에서 일치하는 게시물을 찾지 못했습니다 * 거의 준비 완료—마지막 검토만 하면 됩니다

claude-code-timeline.md—“Claude Code Timeline and Codex Timeline” (3,075 bytes) * Claude Code와 Codex의 JSONL 세션 로그를 타임라인으로 보는 내용입니다 * 12월 25일에claude-code-transcripts를 게시했지만, 이것은 타임라인 뷰어 도구에 관한 다른/이전 글로 보입니다 * 더 짧지만 완결된 것 같습니다

datasette-1a20-upgrade-instructions.md—플러그인 업그레이드 가이드 (3,147 bytes) * 플러그인 작성자를 위한 기술 가이드입니다 * 1.0a20 주요 공지는 게시했지만, 이 동반 업그레이드 가이드는 미게시로 보입니다 * 플러그인 유지보수자에게 유용할 것입니다

좋은 답변이다! 내가 확인하고 싶었던 것들을 정확히 찾아줬다. 다만 그 업그레이드 안내는 사실 지금은 다른 곳에 게시되어 있고(현재는 Datasette 문서에 있음), 내 블로그에 올리려던 의도도 아니었다.

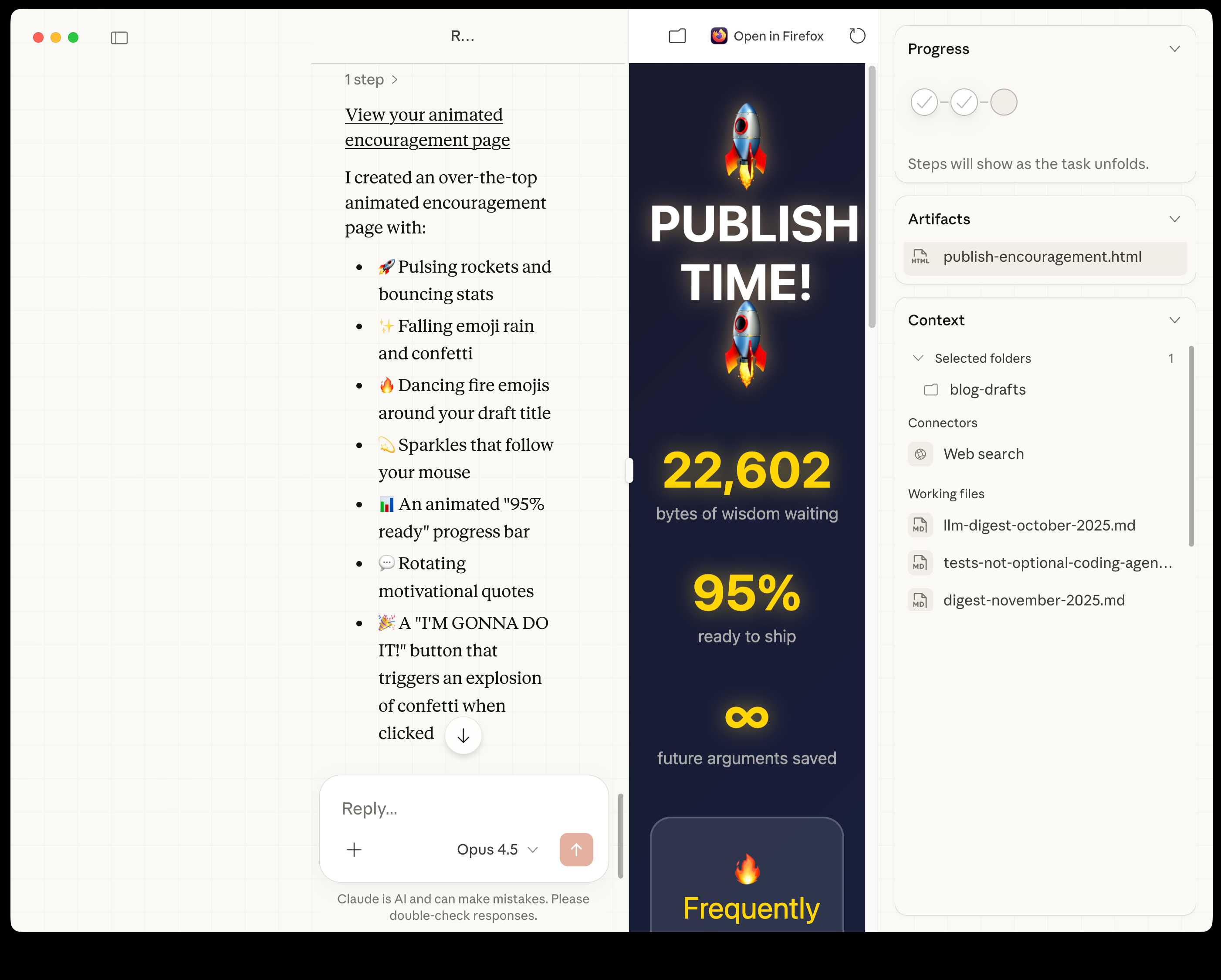

재미 삼아, 그리고 내가 artifacts를 정말 좋아하기 때문에, 후속으로 이렇게 요청해 봤다:

Make me an artifact with exciting animated encouragements to get me to do it

결과는 이랬다:

오른쪽 사이드바를 어떻게 닫는지 모르겠어서 아티팩트가 얇은 칼럼 안에 끼어 답답하게 표시됐지만, 작동은 했다. Anthropic이 그 표시 버그는 꽤 빨리 고칠 거라고 예상한다.

몇몇 사람이 이것과 일반 Claude Code의 차이가 무엇인지 묻는 것을 봤다. 답은 _큰 차이는 없다_이다. 내가 보기엔 Claude Cowork는 일반 Claude Code를 덜 위협적인 기본 인터페이스로 감싼 것이고, 사용자가 “파일시스템 샌드박스”가 무엇인지 알 필요가 없도록 파일시스템 샌드박스를 미리 구성해 준 것이다.

업데이트: 단순한 파일시스템 샌드박스보다 더 많은 것이 있다—내가 Claude Code로 Claude 앱을 리버스 엔지니어링해 보게 했더니, Claude가 VZVirtualMachine(Apple Virtualization Framework)을 사용하고 커스텀 Linux 루트 파일시스템을 다운로드해 부팅한다는 것을 알아냈다.

나는 이 제품이 정말 똑똑하다고 생각한다. Claude Code에는 일반 대중을 위해 아직 열리지 않은 엄청난 가치가 있는데, 이건 아주 실용적인 접근처럼 보인다.

이런 기능을 보면 내 첫 생각은 언제나 보안으로 곧장 향한다. 누군가가 이걸 사용하다가 인터넷 어딘가에 숨어 있는 악성 지시문에 걸려서 컴퓨터가 망가지거나 데이터가 유출될 위험은 얼마나 클까?

Anthropic은 발표문에서 그 부분을 직접 언급한다:

또한 "프롬프트 인젝션"의 위험을 알아두어야 합니다. 이는 공격자가 인터넷에서 Claude가 접할 수 있는 콘텐츠를 통해 Claude의 계획을 바꾸려는 시도입니다. 우리는 프롬프트 인젝션에 대한 정교한 방어를 구축했지만, 에이전트 안전—즉 Claude의 현실 세계에서의 행동을 안전하게 만드는 과제—은 업계에서 여전히 활발히 발전 중인 영역입니다.

이러한 위험은 Cowork에서 새로 생긴 것이 아니지만, 단순한 대화를 넘어서는 더 고급 도구를 처음 사용해 보는 경우일 수 있습니다. 특히 사용법을 익히는 동안에는 예방 조치를 취하는 것을 권합니다. 더 자세한 내용은 Help Center에서 제공합니다.

그 도움말 페이지에는 다음과 같은 팁이 포함되어 있다:

위험을 최소화하려면:

- 금융 문서처럼 민감한 정보가 들어 있는 로컬 파일에 대한 접근 권한을 부여하지 마세요.

- Claude in Chrome 확장 기능을 사용할 때는 신뢰하는 사이트로만 접근을 제한하세요.

- Claude의 기본 인터넷 접근 설정을 확장하기로 했다면, 신뢰하는 사이트로만 인터넷 접근을 확장하도록 주의하세요.

- 프롬프트 인젝션을 시사할 수 있는 의심스러운 동작이 있는지 Claude를 모니터링하세요.

나는 일반적인 비프로그래머 사용자에게 “프롬프트 인젝션을 시사할 수 있는 의심스러운 동작”을 주의하라고 말하는 건 공정하지 않다고 생각한다!

물론 그들은 뒤에서 인상적인 완화책을 꽤 갖추고 있을 것이다. 나는 최근 Claude Code의 WebFetch 기능(그리고 이제 Cowork에도)의 요약(summarization)이 Claude Code 제작자 Boris Cherny의 이 트윗을 통해 프롬프트 인젝션 보호 레이어로 일부 의도되었다는 것을 알게 됐다:

요약은 프롬프트 인젝션 위험을 줄이기 위해 우리가 하는 것 중 하나입니다. 그것 때문에 구체적으로 어떤 문제를 겪고 계신가요?

하지만 Anthropic은 이런 경고에서 솔직하다. 잠재적 공격을 걸러내려고 아무리 시도해도, 그들이 제공할 수 없는 딱 한 가지는 “앞으로도 어떤 공격도 방어를 뚫고 들어와 데이터를 훔치지 못한다”는 보장이다(이에 대해서는 치명적인 삼중주(the lethal trifecta)도 참고).

프롬프트 인젝션 문제의 골칫거리는, 유명한 사건이 터지기 전까지는 사람들이 심각하게 받아들이게 만들기가 정말 어렵다는 점이다. 나 자신도 악성 인젝션이 들어오면 큰 사고로 이어질 수 있는 Claude Code 사용 패턴이 여러 가지 있다. Cowork는 적어도 기본값으로 파일시스템 샌드박스에서 실행되는데, 이는 내가 claude --dangerously-skip-permissions 습관을 가진 것에 비하면 훨씬 낫다!

이 주제는 2025년 결산 글에서도 더 자세히 썼다: YOLO의 해와 일탈의 정상화.

보안 우려를 aside하면, Cowork는 정말 흥미로운 무언가를 보여준다. 이것은 Claude Code의 엄청나게 강력한 능력을 더 넓은 대중에게 가져다줄 준비가 된, 범용 에이전트다.

Gemini와 OpenAI가 이 카테고리에서 자체 제품으로 따라오지 않는다면 나는 매우 놀랄 것이다.

OpenAI는 8월에 엉성하고 실험적이며 대부분 잊힌 브라우저 자동화 도구에 “ChatGPT Agent”라는 이름을 써버린 것을 이미 후회하고 있을지도 모른다!

Hacker News의 bashtoni(링크):

간단한 제안: 제품명을 내가 처음 읽은 방식에 맞추려면 로고는 소(cow)와 오크(orc)여야 한다.

나는 그걸 Nano Banana에 던져보지 않을 수 없었다: