2026년 1월 14일 전 세계 텔넷 트래픽이 계단식으로 급락한 사건을 분석하고, CVE-2026-24061 공개와의 연관 가능성 및 이후의 네트워크·보안적 함의를 다룬다.

아주, 아주 오래전 나는 아직도 기억해 어떤 프로토콜이 나를 웃게 하곤 했던 걸 그리고 기회만 있다면 그 봇넷들을 춤추게 할 수 있다는 걸 알았지 아마 잠시라도 행복해했을 거야

하지만 1월은 나를 떨게 했어 내가 전달하려 한 모든 패킷마다 백본에서 들려온 나쁜 소식 단 하나의 ASN도 스캔할 수 없었지

내가 울었는지 기억나지 않아

내 -f root가 ACL 라인에 걸렸을 때

하지만 뭔가가 내 마음 깊은 곳을 건드렸어

텔넷이 죽은 그 날

그래, 안녕 안녕 대량 확산 미라이 나는 내 SYN들을 광섬유 라인 위로 몰고 갔지만 그 광섬유 라인은 말라 있었어 그리고 오래된 봇들은 여전히 평문으로 자격증명을 주고받았지 “오늘이 내가 죽는 날이야”라고 노래하며 “오늘이 내가 죽는 날이야”

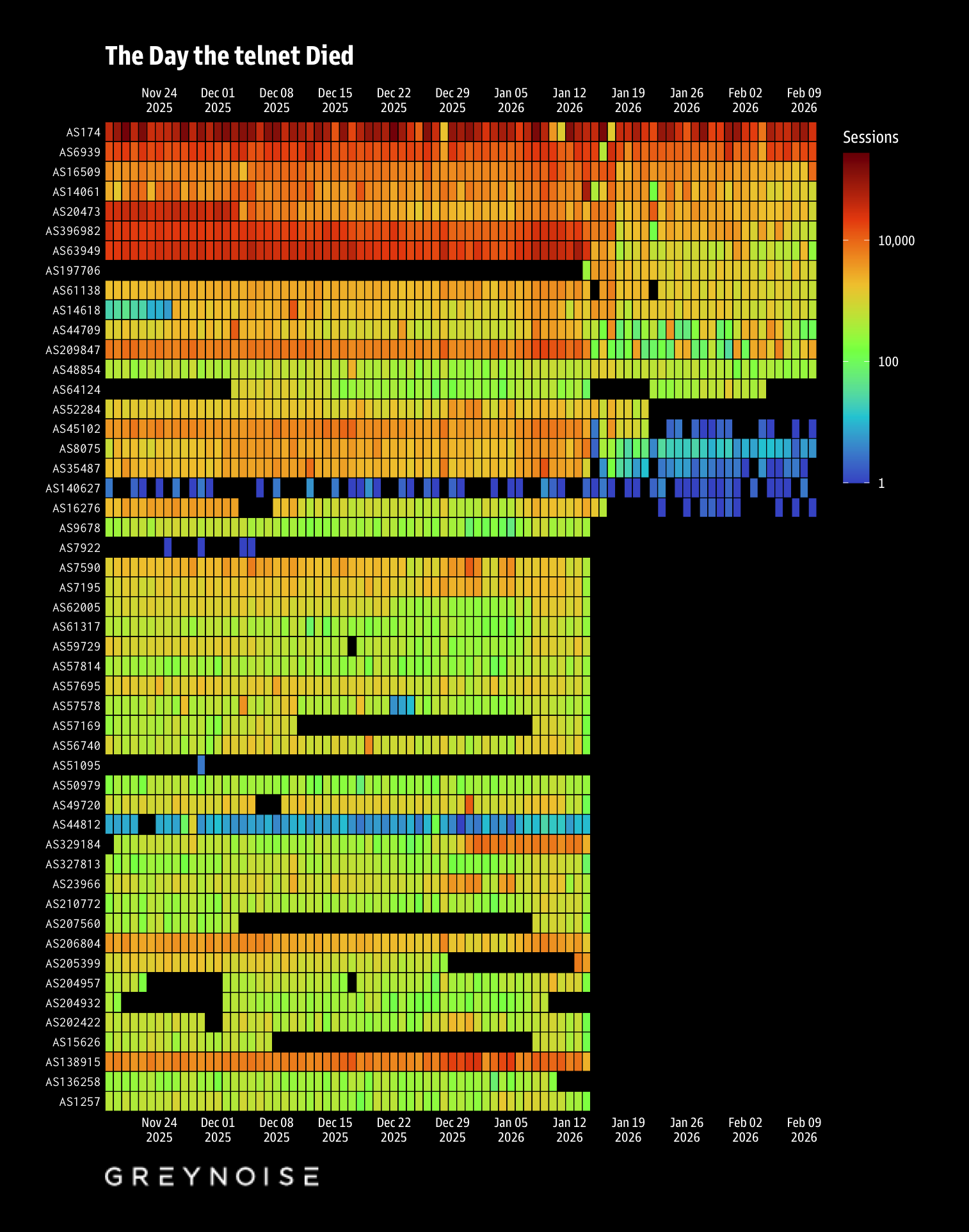

2026년 1월 14일, 대략 21:00 UTC 무렵, 인터넷의 배관 어딘가에서 무언가가 바뀌었습니다. GreyNoise Global Observation Grid는 전 세계 텔넷 트래픽이 갑작스럽고 지속적으로 붕괴하는 현상을 기록했습니다. 점진적 감소도, 스캐너의 소모도, 데이터 파이프라인 문제도 아닌 **계단 함수(step function)**였습니다. 한 시간 전엔 약 74,000 세션이었는데, 다음 시간엔 약 22,000 세션으로 떨어졌습니다. 그 다음 시간엔 약 11,000으로 내려가 바닥을 찍고 그대로 유지됐습니다.

엿새 뒤인 1월 20일, CVE-2026-24061에 대한 보안 권고가 oss-security에 게시되었습니다. 1월 26일에는 CISA가 이를 KEV(실제 악용된 취약점) 카탈로그에 추가했습니다.

우리는 1월 22일에 이미 최초 18시간의 악용 활동에 대해 썼습니다. 이번 글은 다른 이야기를 다룹니다. CVE에 앞서 발생한 전 세계 텔넷 트래픽의 구조적 변화와, 왜 이 두 사건이 서로 독립적이지 않을 수 있다고 생각하는지입니다.

2025년 12월 1일부터 2026년 1월 14일까지 GreyNoise는 총 5,120만 세션 가운데 하루 평균 약 91만 4천 건의 스푸핑 불가능한(non-spoofable) 텔넷 세션을 관측했습니다. 이를 “기준선(baseline)”으로 부르겠습니다.

1월 14일 21:00 UTC에 시간당 볼륨이 한 번에 65% 하락했습니다. 2시간 이내에 기준선 대비 83%까지 떨어졌습니다. 이후 새로운 평균은 하루 약 37만 3천 세션으로 정착했으며, 작성 시점(2월 10일)까지 지속적으로 59% 감소한 상태가 유지되고 있습니다.

이는 완만한 감소가 아니었습니다. 변곡점 주변의 시간별 데이터가 이를 보여줍니다.

| 시간(UTC) | 시간당 세션 | 비고 |

|---|---|---|

| 1월 14일 19:00 | 73,900 | 정상 기준선 |

| 1월 14일 20:00 | 64,722 | 정상 기준선 |

| 1월 14일 21:00 | 22,460 | 1시간 만에 65% 급락 |

| 1월 14일 22:00 | 11,325 | 기준선 대비 83% 감소 |

| 1월 14일 23:00 | 11,147 | 새로운 바닥 형성 |

| 1월 15일 00:00 | 12,089 | 감소한 수준으로 지속 |

이런 종류의 계단 함수 — 단 1시간 창에서 전파되는 변화 — 는 스캐닝 집단의 행동 변화라기보다 라우팅 인프라의 구성 변경으로 읽힙니다.

급락 이전 텔넷 볼륨이 컸던(각각 5만 세션 초과) 18개 ASN이 1월 15일 이후 완전히 0이 되었습니다. 특히 눈에 띄는 예:

또한 짐바브웨, 우크라이나, 캐나다, 폴란드, 이집트 등 5개 국가가 GreyNoise 텔넷 데이터에서 사라졌습니다. 감소가 아니라 0입니다.

반면 주요 클라우드 사업자는 대체로 영향이 없거나 오히려 증가했습니다. AWS는 78% 증가, Contabo는 90% 증가, DigitalOcean은 +3%로 사실상 변화가 없었습니다. 클라우드 사업자는 주요 IXP에서 전통적 트랜짓 백본 경로를 우회하는 광범위한 프라이빗 피어링을 갖고 있습니다. 주거용/기업용 ISP는 보통 그렇지 않습니다.

이 패턴은 하나 이상의 북미 Tier 1 트랜짓 제공자가 23번 포트 필터링을 적용했음을 시사합니다.

시점(21:00 UTC, 즉 16:00 EST)은 미국 기반 유지보수 창과 일치합니다. 미국 주거용 ISP(Cox, Charter, Comcast는 -74%)는 치명타를 입은 반면, 같은 대륙의 클라우드 사업자들은 바뀐 무언가를 피어링으로 우회했습니다. Verizon/UUNET(AS701)은 79% 하락했는데, 주요 Tier 1 백본으로서 필터링 주체이거나 바로 상위에 필터링 주체가 있음을 시사합니다. AS701에서 남은 21% 트래픽은 필터링된 링크를 경유하지 않는 경로를 의미할 수 있습니다.

미국 호스팅 인프라에 도달하기 위해 대서양/태평양 횡단 백본 경로에 의존하는 국가들이 가장 큰 타격을 받았습니다. 유럽 내 직접 피어링이 강한 국가(프랑스 +18%, 독일 -1%)는 사실상 영향이 없었습니다.

중국의 백본 사업자(China Telecom, China Unicom)는 둘 다 약 59%로 균일하게 하락했습니다. 이런 균일성은 필터가 중국 내부가 아니라 태평양 횡단 링크의 미국 측에 있음을 시사합니다. 만약 중국 방화벽 조치였다면 중국 통신사별로 비대칭 영향과 더 강한 차단이 나타났을 것입니다.

CVE-2026-24061은 GNU Inetutils telnetd의 치명적(CVSS 9.8) 인증 우회 취약점입니다. 결함은 텔넷 옵션 협상 과정에서 telnetd가 USER 환경 변수를 처리하는 방식의 **인자 주입(argument injection)**입니다. 공격자가 사용자명 값으로 -f root를 보내면 login(1)이 그대로 인증을 건너뛰고 루트 셸을 넘겨줍니다. 자격증명 불필요. 사용자 상호작용 불필요. 취약한 코드는 2015년 커밋에서 도입됐고 거의 11년 동안 발견되지 않았습니다.

타임라인:

| 날짜 | 사건 |

|---|---|

| 1월 14일 21:00 UTC | 텔넷 백본 급락 시작 |

| 1월 20일 | oss-security에 CVE-2026-24061 권고 게시 |

| 1월 21일 | NVD 항목 공개; GreyNoise 태그 배포; 최초 악용 관측 |

| 1월 22일 | 초기 18시간 악용에 대한 GreyNoise Grimoire 글 |

| 1월 26일 | CISA가 CVE-2026-24061을 KEV 카탈로그에 추가 |

텔넷 급락과 공개 CVE 공지 사이의 6일 간격이 흥미로운 지점입니다. 표면적으로 급락은 CVE 공개 때문에 발생할 수 없습니다. 급락이 먼저 일어났기 때문입니다. 하지만 “원인-결과”만이 고려할 관계는 아닙니다.

책임 있는 공개(responsible disclosure) 타임라인은 게시 시점에서 시작되지 않습니다. 이 취약점을 발견한 연구자(Kyu Neushwaistein / Carlos Cortes Alvarez로 공로 표기)는 공개된 출처에 따르면 1월 19일에 결함을 보고했습니다. 하지만 패치 준비, 권고문 초안 작성, 그리고 CISA가 게시 후 6일 만에 KEV에 추가할 준비까지 이르는 조정은 일반적으로 공개 전날에 시작되지는 않습니다.

우리가 생각하는 가능 시나리오는 이렇습니다. 인증 없이 손쉽게 악용 가능한 루트 권한 취약점이 텔넷 데몬에 영향을 준다는 사전 통지가, 인프라 수준에서 조치할 수 있는 당사자들에게 전달됐습니다. 백본 또는 트랜짓 제공자가 — 조정된 요청에 응답했든, 자체 판단으로 움직였든 — 트랜짓 링크에서 23번 포트 필터링을 구현했습니다. 필터링은 1월 14일에 적용되었고, 공개는 1월 20일에 뒤따랐습니다.

이 가설은 다음을 설명합니다.

우리는 이를 증명할 수 없습니다. 백본 급락은 완전히 우연일 수도 있습니다. ISP들은 수년간(예: 워너크라이 이후) 레거시 비보안 프로토콜을 필터링하는 방향으로 천천히 이동해왔고, 1월 14일은 누군가의 변경관리 티켓이 마침내 실행된 날일 수도 있습니다. 상관관계, 시간적 근접성, 그럴듯한 메커니즘이 인과관계를 의미하는 것은 절대 아닙니다.

하지만 Tier 1 백본이 텔넷 23번 포트 필터링으로 보이는 조치를 시행한 뒤 6일 후에 “악용이 너무 쉬운 루트 접근 텔넷 취약점”이 공개되고, 그 4일 후 CISA KEV 등재가 이어졌다는 조합은 기록하고 숙고할 가치가 있습니다.

1월 14일 이후의 텔넷 지형은 반복적인 톱니(sawtooth) 패턴 — 주기적 스파이크 후 저점 — 을 보여줍니다(예: 1월 28일 806K 세션, 이후 1월 30일 191K). 이는 간헐적 필터 적용, 필터링 인프라 주변의 라우팅 플랩, 또는 필터의 영향을 받지 않는 경로를 사용하는 스캐너 캠페인을 의미할 수 있습니다.

주간 평균은 지속적 변화를 보여줍니다.

| 시작 주 | 일평균 세션 | 기준선 대비 비율 |

|---|---|---|

| 12월 01일 | 1,086,744 | 119% |

| 1월 05일 | 985,699 | 108% |

| 1월 19일 | 363,184 | 40% |

| 1월 26일 | 407,182 | 45% |

| 2월 02일 | 322,606 | 35% |

현재 우리는 급락 이전 기준선의 대략 3분의 1 수준에서 운영되고 있으며, 추세는 여전히 약간 하락 중입니다.

GNU Inetutils telnetd를 어디서든 운영 중이라면 — 11년의 시간 창을 고려하면 임베디드 시스템, 네트워크 어플라이언스, 레거시 리눅스 설치본 등에서 여전히 존재할 가능성이 큽니다 — 2.7-2 이상으로 패치하거나 서비스를 완전히 비활성화하세요. 연방 기관에 대한 CISA KEV 시정 기한은 2026년 2월 16일입니다. 언급했듯 GreyNoise는 공개 후 수 시간 내 악용 시도를 관측했으며, 캠페인은 2월 초 일일 약 2,600 세션에서 정점을 찍은 뒤 감소세로 전환했습니다.

네트워크 운영자라면, 아직 경계에서 23번 포트를 필터링하지 않았다 하더라도, 여기서 문서화한 백본 수준 필터링은 업계가 그 방향으로 가고 있음을 시사합니다. 인터넷 트랜짓 인프라의 상당 부분 상류 어딘가에서 “이제 텔넷 트래픽은 운반할 가치가 없다”고 판단한 것으로 보입니다. 아마도 그게 맞는 판단일 것입니다.

이 일에 대해 아는 것이 있다면(혹은 이를 구현한 용감한 당사자라면), research@greynoise.io로 제보해 주세요.